Пошаговый гайд для тех, кто не хочет проснуться без доступа к собственным секретам.

Утечка данных — это не обязательно пробоина в VPN или провал шифрования. На практике часто встречаются side-channel атаки: от Cache-timing и DRAM Rowhammer до электромагнитных (EM) и акустических каналов. В защищённых системах применяют TEMPEST-оборудование, экранирование, случайные задержки в вычислениях и разнесённые вычислительные процессы для минимизации таких рисков. Чаще всего она тихая. Байт туда, байт сюда — и вот уже секрет медленно утекает через RAM, CPU кэш или электромагнитную эмиссию.

Если враг не может сломать твой замок — он просто будет слушать, как ты его открываешь.

Атака на физику DRAM — частое "стукание" по одной строке памяти вызывает сбой в соседних.

Что может случиться: повышение привилегий, подмена данных, обход защиты.

Как защититься: ECC-память, патчи ядра, рандомизация доступа к памяти.

Измеряем время доступа к кэшу, чтобы угадать, какие данные использует процессор.

Что может случиться: утечка криптоключей (AES, RSA), шпионство за вычислениями.

Как защититься: алгоритмы с постоянным временем, sandboxing, отделение данных и кода.

Устройство испускает радиошум. Этот шум можно декодировать. Да, серьёзно.

Что может случиться: считывание нажатий клавиш, операций с памятью и даже криптографических инструкций.

Как защититься: TEMPEST-экранирование, глушение, изоляция чувствительных зон.

Запись звуков, издаваемых устройством (например, щелчки клавиатуры, шум кулеров).

Что может случиться: восстановление введённых паролей, слежка за действиями пользователя.

Как защититься: белый шум, экранирование, использование мягких клавиатур.

Анализ отражений экрана или рук пользователя (через окна, камеры и т.п.).

Что может случиться: считывание экрана, анализ нажатий на клавиатуре по теням.

Как защититься: фильтры приватности, занавески, рассеивание освещения.

Наблюдение за потреблением энергии для определения операций процессора.

Что может случиться: утечка криптографических ключей через шаблоны нагрузки.

Как защититься: добавление шумовых операций, сглаживание энергопрофиля, hardware-level рандомизация.

Поэтому если ты хочешь хранить что-то серьёзное (ключи от кошелька, секретный конфиг VPN или файл с соглашением с дьяволом) — ты должен познакомиться с темой Leakage-Resilient Secret Sharing (LRSS).

Разбираемся, что такое secret sharing

Secret sharing — это схема, позволяющая разделить секрет на n кусков так, что для восстановления нужно только k < n.

Если у тебя есть 5 кусков, но нужны лишь 3 для восстановления — ты в игре.

- Основана на интерполяции полиномов;

- Работает быстро;

- Даст почву для доработки.

Пример (Python, библиотека secretsharing, также можно использовать ssss, cryptography, PyCryptodome или sssa-lib):

from secretsharing import SecretSharer

# Секрет, который нужно разделить

secret = "correct horse battery staple"

# Делим секрет на 5 частей, из которых нужно 3 для восстановления

shares = SecretSharer.split_secret(secret, 3, 5)

# Выводим доли

for idx, share in enumerate(shares):

print(f"Share {idx+1}: {share}")Восстановление секрета:

# Берём любые 3 доли

recovered = SecretSharer.recover_secret(shares[:3])

print("Восстановленный секрет:", recovered)Добавляем устойчивость к утечкам (leakage-resilience)

Проблема: если вор снимет 20% информации с каждой доли, тебе конец.

Решение: используй схемы из статьи Leakage Resilient Secret Sharing and Applications. Они предлагают так называемый компилятор, который преобразует любую secret sharing схему в защищённую. Этот компилятор описан формально в статье и реализуется через кодирование каждой доли с помощью специальных линейных кодов (например, Reed-Solomon или LPN-based схемы). Готовых библиотек в открытом доступе немного, но в рамках академических проектов существуют наработки на OCaml и Python, такие как LRS-Compiler (ищи на GitHub по ключевым словам leakage resilient secret sharing compiler).

- Доли расширяются со встроенным шумом (noise);

- Каждая доля состоит из секретной + случайной части (masking);

- Возможно создать даже условия для fuzzy-restore: допуск шума.

Временное решение для симуляции masking вручную:

import os

import base64

# Генерация случайного «шумового» слоя

def mask_share(share):

noise = os.urandom(len(share.encode()))

masked = bytes(a ^ b for a, b in zip(share.encode(), noise))

return base64.b64encode(masked).decode(), base64.b64encode(noise).decode()

# Пример использования

masked_share, noise = mask_share(shares[0])

print("Маскированная доля:", masked_share)

print("Шум:", noise)И восстановление:

def unmask_share(masked_b64, noise_b64):

masked = base64.b64decode(masked_b64)

noise = base64.b64decode(noise_b64)

original = bytes(a ^ b for a, b in zip(masked, noise))

return original.decode()

original_share = unmask_share(masked_share, noise)

print("Оригинальная доля:", original_share)Распределяем хранение

Держать всё в одной папке на Desktop — это как хранить ключ от двери в записке со словами «ключ от квартиры».

- Шифровать отдельно;

- Хранить в разных местах (локально, на USB, у друга, в ноде);

- иногда кодировать в разных форматах (QR, ZIP, Base64).

Восстановление без следов

- В air-gapped среде;

- Без GUI (CLI only);

- С очисткой RAM после операции. Для этого можно использовать утилиты вроде

shred,srm,wipe, либо писать собственные функции на низком уровне (например,memset_sилиmlock). На Linux также можно подключатьsecure-deleteили запускать процессы в tmpfs с последующей полной очисткой.

Создаём отказоустойчивость

- Потерю одного участника;

- Физическое уничтожение доли;

- Компрометацию одного из носителей.

- Делай больше долей, чем нужно для восстановления (n > k);

- Используй разные уровни доступа: master share + fallback shares;

- Введи ревокацию: если доля скомпрометирована — занули её и пересобери новый набор;

- Логируй доступ (локально, офлайн).

Современные схемы устойчивости к утечкам

На основе работ Goyal, Kumar, Benhamouda и других, сегодня разрабатываются продвинутые схемы, которые усиливают классические подходы secret sharing. Ключевое нововведение — компиляторы, превращающие любые схемы разделения секрета в устойчивые к локальным утечкам.

- Можно достичь почти идеального соотношения между допустимой утечкой и размером доли (leakage-resilience rate → 1).

- Строятся схемы с защитой от подделки (non-malleable secret sharing), где изменение доли не приведёт к управляемой подмене секрета.

- Такие подходы используются в построении leakage-tolerant MPC — многосторонних вычислений, которые устойчивы даже при утечке части информации.

Это значит, что схема настолько устойчива, что может выдерживать почти полный слив информации из каждой доли — и всё равно не дать восстановить секрет. Представь: у тебя 5 долей, и из каждой утекло 90%. В классической схеме — всё, привет утечка. А в leakage-resilient — всё ещё безопасно. Чем ближе коэффициент к 1, тем больше информации может утечь с каждой доли без вреда. Почти как броня, которую нельзя пробить даже сквозняком.

Эти идеи уже находят отражение в прототипах и библиотечных реализациях — особенно в сферах, где критична устойчивость к side-channel атакам.- Оптимальное соотношение размера доли и допустимой утечки (почти равное 1).

- Возможность реализации неподатливых (non-malleable) secret sharing схем.

- Leakage-tolerant MPC протоколы, безопасные даже в условиях утечек.

Дополнительные практические рекомендации и технологии защиты

Современные решения для корпоративных данных

Использование нескольких уровней защиты минимизирует риски утечки и компрометации:

- Снимки данных (snapshots): регулярные копии состояния данных.

- Репликация: автоматическое копирование данных между серверами.

- Неизменяемое хранилище (immutable storage): например, Amazon S3 Object Lock.

- Transparent Data Encryption (TDE): шифрует данные на уровне файлов БД.

- Хранение долей секретов в разных местах (USB, HSM, облачные сервисы с MFA).

Технологии защиты от утечек

Leakage Resilient Secret Sharing (LRSS) использует:

- Линейные коды (Reed-Solomon, LPN-based).

- Шум и маскирование каждой доли.

- Экранирование EM-излучений (TEMPEST-защита).

- Изоляция процессов: чувствительные операции в отдельных процессах или виртуальных машинах.

- Алгоритмы постоянного времени выполнения.

- Шумовые операции (dummy instructions).

Лучшие практики Secrets Management

- Централизация и стандартизация: управление секретами централизованно.

- Регулярная ротация ключей и учетных данных.

- Строгий контроль доступа: по принципу минимальных привилегий.

- Автоматизация управления секретами: минимизация человеческого фактора.

- Аудит и мониторинг доступа: регулярный контроль использования секретов.

- Документирование политики управления секретами.

Рекомендуемые инструменты для управления секретами

Hashicorp Vault: управление секретами и шифрование как сервис.

HashiCorp Vault

AWS Secrets Manager: автоматизация управления секретами в AWS (только через AWS).

Google Secret Manager: централизованное хранение и аудит секретов (только через GCP).

Azure Key Vault: интегрированное управление ключами и секретами в Azure (только через Azure).

Хранение мастер-ключа от криптокошельков.

Ты хочешь хранить мастер-ключ от криптокошельков. Он важен как воздух. Ты делишь его на 5 частей, из которых нужно 3 для восстановления.

- 1 часть на бумаге в банковской ячейке (в QR);

- 1 на USB, зашифрованной VeraCryptом, с дополнительной маской;

- 1 часть хранится у твоего технаря-друга под кодовым именем «бекап»;

- 2 части — в зашифрованных контейнерах в разных локациях (одна — в Tor Hidden Service).

Корпоративное хранилище конфиденциальных данных

Ты работаешь в компании, где CFO, CEO и главный инженер имеют совместный доступ к финансовым ключам.

- Ключ делится на 7 долей, из которых нужны 4 для восстановления;

- Каждая доля зашифрована индивидуальным GPG-ключом владельца;

- Доли хранятся в mix из YubiKey, корпоративных vault-решений и air-gapped машин;

- Раз в месяц все ключи проходят ревизию и частично обновляются для устойчивости к компрометации.

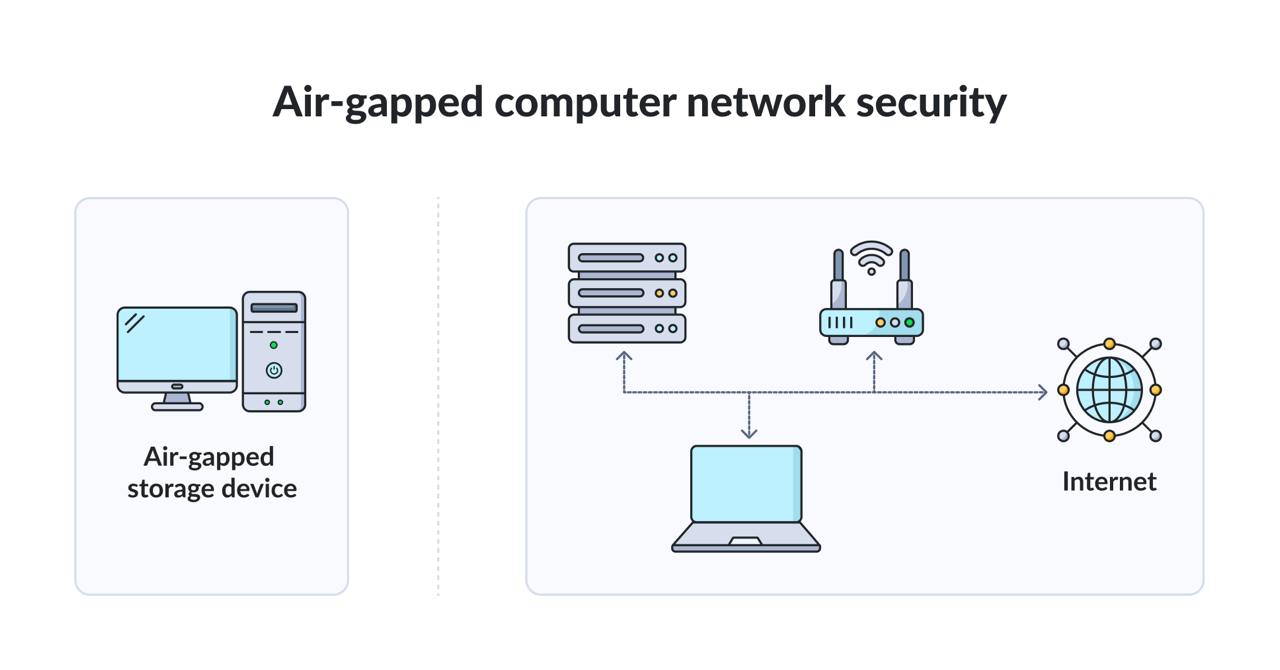

Air-Gapped Backups и защита от вымогателей

Когда 70% организаций сталкиваются с ransomware-атаками, просто хранить бэкапы уже недостаточно. Нужна изоляция. Air-gapped backup — это способ держать важное далеко от интернета и даже от своей же сети.

Что это вообще такое?

- Физически отделена — внешний диск, tape или офлайн-сервер, который включается вручную.

- Логически отделена — отдельная система или облако, куда доступ строго контролируется (MFA, временные окна, односторонняя синхронизация).

Зачем оно тебе?

- Резерв, неуязвимый для ransomware. Даже если твою систему зашифровали — восстановиться можно.

- Чистая копия. Без вирусов, без подмен, без компромиссов.

Как это выглядит на практике?

- Хранишь 1 копию данных на внешнем диске, отключённом от сети (или в S3 с immutability).

- Восстанавливаешь только через изолированную машину.

- Проверяешь резерв — руками или автоматикой.

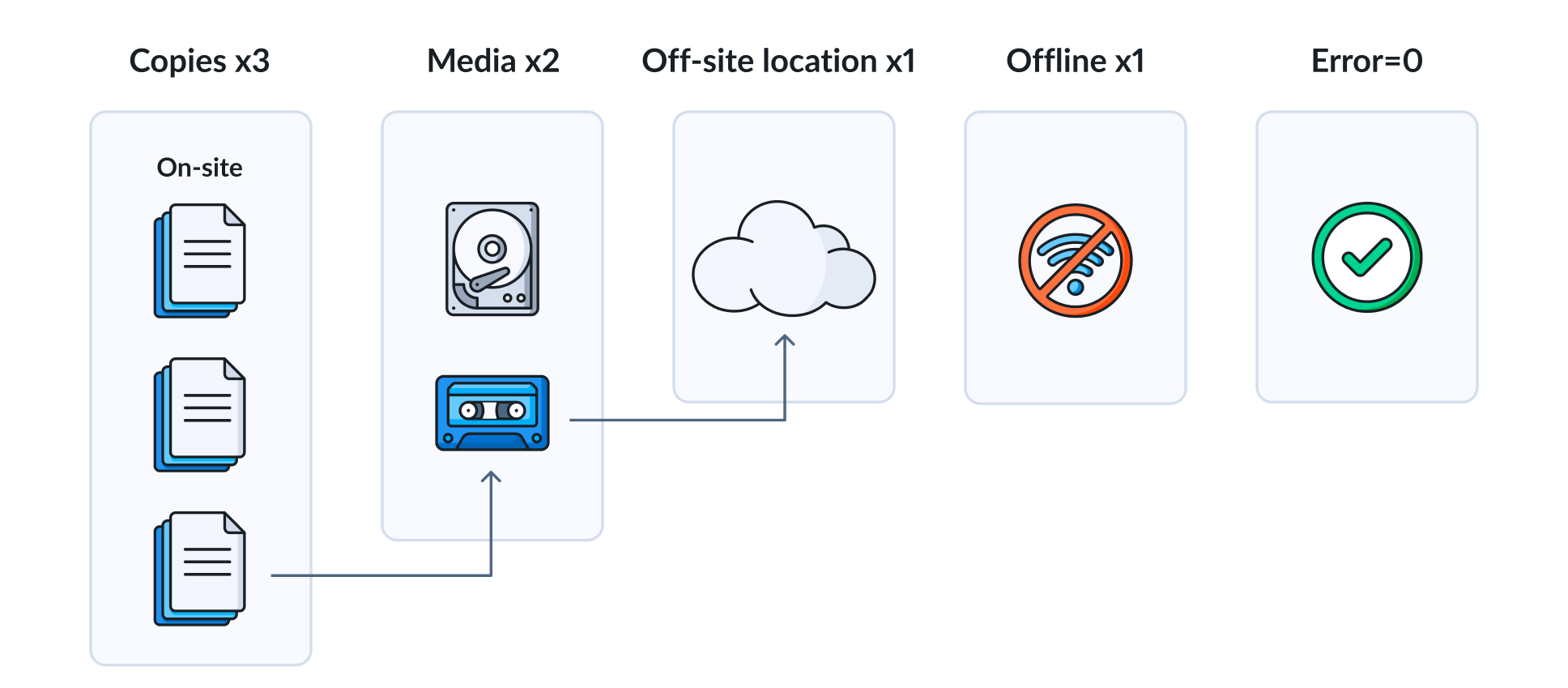

Правило 3-2-1-1-0

- 3 копии данных

- 2 типа носителей

- 1 копия вне основного офиса

- 1 — air-gapped или offline

- 0 ошибок при проверке резервной копии

В чём подводные камни?

- Да, дороже. И сложнее.

- Восстановление — не за 3 минуты. Надо подключать.

- Нужна дисциплина. И понимание, что это не просто флешка в ящике.

Если твой секрет лежит только в одном месте — это не секрет, это просто удобная цель. Добавь air-gap, хотя бы для критичных бэкапов. И не забывай проверять, что он работает. А не просто пылится под столом.

Утечки — это не страшилки, это реальность. Даже самые защищённые системы можно обойти через побочные каналы, если ты не готов к таким атакам.

Leakage-resilient схемы — твоя страховка. Это как сейф внутри сейфа, но без миллиона паролей и бумажек.