Google анонсировала скорый выход Android 17 Beta 1 — первой публичной бета-версии мобильной ОС с кодовым названием Cinnamon Bun (Булочка с корицей). Обновление автоматически получат все участники программы Android Beta Program на устройствах Pixel. Стабильный релиз запланирован на июнь 2026 года.

Новая ОС обещает встроенную блокировку приложений, ужесточённую защиту от краж и Intrusion Logging (система обнаружения вторжений) — функцию, которую Google анонсировала ещё до выхода Android 16, но так и не выпустила. У обещаний есть контекст: 2025 год установил рекорд по числу эксплуатируемых уязвимостей нулевого дня в Android, а 2026-й начался с нового 0-day в системном компоненте Framework. И пока Google укрепляет защиту одной рукой, другой — передаёт ИИ-ассистенту Gemini контроль над экраном и приложениями.

Читайте также: Заменит ли ИИ специалистов по кибербезопасности в 2026 году

14 уязвимостей нулевого дня за год — и новый рекорд

Android 17 наследует платформу, которая в 2025 году подвергалась атакам чаще, чем когда-либо. За год Google закрыла 14 активно эксплуатируемых 0-day — столько же, сколько за предыдущие два года вместе.

В декабре 2025 года компания выпустила патч на 107 уязвимостей — второй по объёму за весь год. Среди них — два 0-day в компоненте Framework: CVE-2025-48633 (раскрытие информации) и CVE-2025-48572 (повышение привилегий). Обе уязвимости затрагивали Android 13, 14, 15 и 16, обе использовались в целевых атаках. Агентство CISA внесло их в каталог обязательных к устранению уязвимостей и установило федеральным ведомствам крайний срок — 23 декабря.

Январь 2026 года принёс CVE-2026-21223 — ещё одну уязвимость в Framework, подтверждённую как эксплуатируемую. Такие уязвимости — типичная цель коммерческих шпионских программ и APT-группировок: они дают доступ к ядру ОС и не требуют сложных цепочек эксплойтов. Февральский бюллетень безопасности выглядит необычно. Google задокументировала одну-единственную уязвимость — CVE-2026-0106 (повышение привилегий в VPU-драйвере, уровень High). Ни ошибок Framework, ни уязвимостей ядра, ни проблем в медиакомпонентах. Для сравнения: в декабре их было 107. Подобные перерывы в раскрытии уже наблюдались в 2025 году (ноль уязвимостей в июле и октябре), и Google не объясняла их причин.

LANDFALL: как фотография в WhatsApp захватывает Samsung

Одна из самых показательных атак 2025 года напрямую связана с экосистемой Android. Исследователи Unit 42 (Palo Alto Networks) обнаружили шпионское ПО LANDFALL, которое эксплуатировало уязвимость CVE-2025-21042 в библиотеке обработки изображений Samsung libimagecodec.quram.so.

Механика: злоумышленник отправляет жертве через WhatsApp файл в формате DNG (Digital Negative), замаскированный под обычную фотографию — с именем вроде WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg. Устройство автоматически обрабатывает изображение, срабатывает уязвимость, и LANDFALL получает доступ к микрофону, камере, геолокации, контактам, SMS, журналу звонков и файлам. Взаимодействие пользователя не требуется.

Кампания была активна с июля 2024 года — за девять месяцев до того, как Samsung выпустила патч в апреле 2025. Целями были владельцы Galaxy S22–S24, Z Fold4 и Z Flip4 в Ираке, Иране, Турции и Марокко. Инфраструктура LANDFALL пересекается с группировкой Stealth Falcon (ОАЭ) и инструментами фреймворка Variston.

В сентябре 2025 года Samsung закрыла ещё одну связанную уязвимость в той же библиотеке — CVE-2025-21043, также эксплуатировавшуюся как 0-day.

CISA включило обе уязвимости в каталог KEV. Этот пример наглядно показывает: зона риска Android определяется не только Google, но и производителями устройств с их закрытыми компонентами.

Intrusion Logging: восемь месяцев ожидания

Google анонсировала функцию Intrusion Detection в мае 2025 года. Идея: Android ведёт зашифрованный журнал действий на устройстве — подключения, установки приложений, разблокировки экрана, фрагменты истории браузера. При подозрении на взлом пользователь может скачать и проанализировать эти записи.

Функция предназначена журналистам, чиновникам, предпринимателям — тем, кто работает с чувствительными данными. Журналы хранятся в облаке с end-to-end шифрованием, автоматически удаляются через 12 месяцев и не могут быть удалены вручную. Доступ — только через аккаунт Google и экранную блокировку.

Eë обещали к релизу Android 16 (июнь 2025). Она не появилась ни в стабильной версии, ни в квартальных обновлениях QPR1 и QPR2. В январе 2026 года Android Authority обнаружила интерфейс Intrusion Logging в коде Google Play Services версии 26.02.31 — функция выглядит готовой, но до пользователей так и не дошла.

Ожидается, что Intrusion Logging появится в Android 16 QPR3 (стабильный релиз: ± март 2026) или войдёт в состав Android 17. Восемь месяцев задержки для функции, рассчитанной на жертв целевых атак, это восемь месяцев, в течение которых эти пользователи не имели инструмента анализа.

Gemini получает контроль над экраном — и ваши скриншоты

На фоне задержек с защитными функциями Google активно развивает другой проект: автоматизацию экрана через Gemini. В бета-версии приложения Google (v17.4.66) обнаружены строки кода функции с кодовым названием bonobo «Выполнение задач с помощью Gemini». Gemini сможет запускать приложения, нажимать кнопки, прокручивать экран и заполнять формы — без участия пользователя. Начальные сценарии: заказ еды, вызов такси, покупки. Функция основана на технологии Project Astra, представленной на Google I/O 2025.

Читайте также: Google Looker под ударом: критические RCE и SQL-инъекция угрожают корпоративным данным

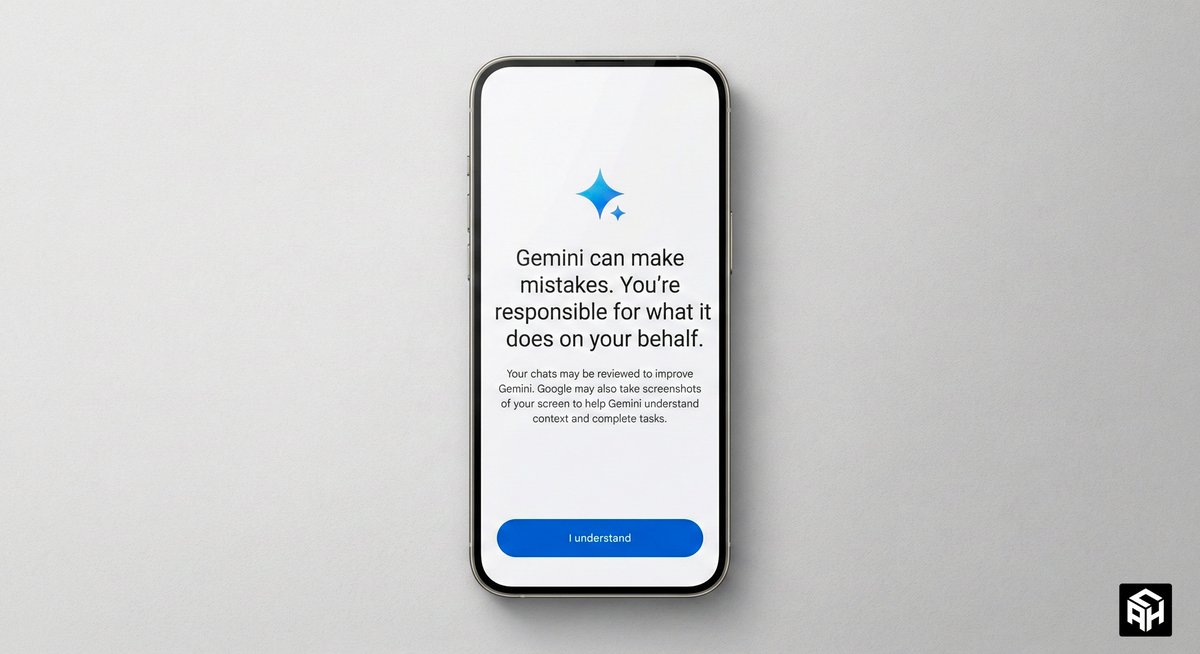

Google предупреждает: «Gemini может ошибаться. Вы несёте ответственность за его действия». Пользователям рекомендовано не вводить логины и платёжные данные в чаты с Gemini и не использовать автоматизацию для срочных задач или задач, связанных с конфиденциальной информацией.

Ключевая деталь — в разделе о конфиденциальности. Когда Gemini взаимодействует с приложением, скриншоты экрана отправляются на проверку сотрудникам Google, если у пользователя включена функция «Сохранять активность» (Keep Activity). Google не уточняет, будет ли ИИ автоматически останавливаться при обнаружении чувствительных данных на экране — или пользователь должен прерывать процесс вручную. Параллельно в январе 2026 года Google разослала пользователям Android уведомление: Gemini получает доступ к приложениям Phone, Messages, WhatsApp и Utilities — независимо от того, включена ли функция Gemini Apps Activity. Ранее отключение этой функции ограничивало интеграцию ИИ. Теперь настройка не учитывается.

Сопоставление фактов: Google откладывает выпуск Intrusion Logging, который мог бы помочь жертвам целевых атак, но при этом ускоряет интеграцию Gemini, получающего доступ к содержимому экрана. Более того, часть данных передаётся на ручную проверку сотрудникамGoogle

Что Android 17 обещает исправить

В Android 17 заложен ряд существенных улучшений безопасности:

- Встроенная блокировка приложений (App Lock). В коде Canary-сборки Android 17 обнаружен новый API блокировки приложений, привязанный к разрешению LOCK_APPS. Функция позволит защитить отдельные приложения биометрией или PIN-кодом на системном уровне, без сторонних решений. Уведомления от заблокированных приложений будут скрывать содержимое — вместо текста сообщений появится заглушка «Новое сообщение». API доступен для любой оболочки рабочего стола, не только стандартной — функция заработает на устройствах всех производителей, а не только на Pixel.

- Защита локальной сети (Local Network Protection). Android 17 потребует от приложений явного разрешения перед сканированием и взаимодействием с устройствами в локальной сети. До сих пор многие приложения получали такой доступ без уведомления пользователя — потенциальный путь для разведки и атак внутри домашних и корпоративных сетей.

- Усиленная защита от кражи. Расширяется функция Secure Lock: удалённая блокировка скрывает уведомления и виджеты, отключает биометрию до ввода PIN-кода. Factory Reset Protection (FRP) усложняет обход сброса к заводским настройкам. В Theft Protection появится настройка автоматической блокировки при неудачных попытках аутентификации.

- Обязательная поддержка Vulkan 1.4. Все графические вызовы на новых устройствах пойдут через Vulkan с трансляцией через ANGLE. Это сужает область, доступную для атак через устаревшие графические драйверы OpenGL ES. Разработчики, которые до сих пор не перешли на Vulkan, столкнутся с принудительным переключением.

Фрагментация обновлений — нерешённая проблема

Проблема безопасности Android кроется не в отдельных багах, а в самой моделираспространения обновлений. Между выходом патча Google и его появлением на конкретном устройстве проходят недели и месяцы. Pixel получает обновления в день публикации бюллетеня. Samsung — через одну-три недели. Xiaomi, Motorola, другие производители — значительно позже, а часть устройств не получает патчи вовсе.

Декабрьская ситуация с CVE-2025-48633 и CVE-2025-48572 показательна: Google опубликовала патч 1 декабря, CISA установило крайний срок 23 декабря, но пользователи устройств вне экосистемы Pixel могли оставаться без защиты и в январе.

В 2026 году Google дополнительно сократила частоту публикации исходного кода AOSP — с четырёх раз в год до двух (Q2 и Q4). Разработчики альтернативных прошивок и производители устройств на AOSP будут получать исходный код реже, что может увеличить окно уязвимости для устройств за пределами экосистемы Google.

Android 17 не провальная с точки зрения безопасности. App Lock, защита локальной сети, усиленный FRP, это реальные улучшения, которые закрывают многолетние пробелы. Но три системных противоречия остаются: Google усиливает защиту и одновременно расширяет охват сбора данных через Gemini; обещает Intrusion Logging для анализа взломов, но не может выпустить его восемь месяцев; а фрагментация обновлений по-прежнему означает, что критические патчи доходят до большинства устройств с опозданием.

Проверьте уровень патча безопасности: Настройки → Безопасность → Обновление системы безопасности.

Если он старше января 2026 года, то устройство уязвимо для подтверждённых эксплойтов. Отключите автоматическую обработку медиафайлов в мессенджерах, если это позволяют настройки. Проверьте раздел «Специальные возможности» на наличие неизвестных сервисов. Решите для себя, нужен ли вам Gemini с доступом к экрану и приложениям, — и если нет, отключите его до появления детальных гарантий конфиденциальности.

Android 17 Beta 1 станет доступна для Pixel 6 и новее. Выйти из бета-программы без потери данных можно будет только в конце цикла — ориентировочно в июне 2026 года.