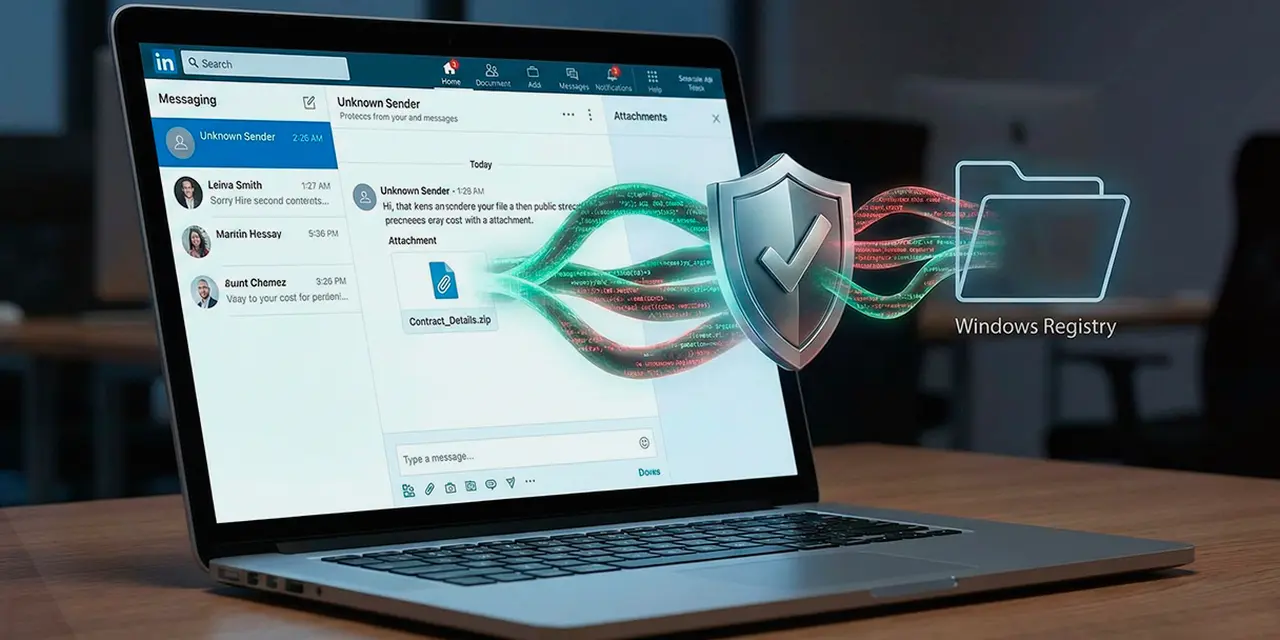

Исследователи ReliaQuest сообщили о кампании, где злоумышленники смещают доставку в личные сообщения LinkedIn и целятся не в массовую аудиторию, а в людей с доступом. Руководители, технические роли, сотрудники, которые могут открыть нужную дверь в инфраструктуру. Почтовые фильтры и корпоративные шлюзы здесь почти бесполезны: атака начинается в месте, которое компании обычно не мониторят.

Сначала идет контакт, несколько сообщений, нормальный деловой тон. Никаких вложений с первого клика. Дальше жертве присылают ссылку на файл, который выглядит как рабочая рутина. Например Project_Execution_Plan.exe или Upcoming_Products.pdf. На деле это самораспаковывающийся архив WinRAR, который после запуска распаковывает содержимое сам.

Внутри не один объект, а набор. Есть легитимный просмотрщик PDF с открытым кодом, рядом лежит вредоносная DLL, портативный интерпретатор Python и еще один RAR как отвлекающий слой. Расчет на то, что человек увидит знакомое приложение и решит, что все нормально.

Ключевая техника здесь подмена загрузки библиотеки. Законное приложение запускается первым, но подхватывает DLL из той же папки. В итоге запускается вредоносная часть, которая ставит Python и прописывает автозапуск через ключ реестра. Особенность в том, что в этот ключ кладут фрагмент Python-кода, чтобы интерпретатор стартовал при каждом входе пользователя.

Дальше Python запускает скрипт, закодированный в Base64. Он выполняется прямо в памяти через exec(), что уменьшает следы на диске и делает атаку менее заметной для простых антивирусных проверок. ReliaQuest отдельно отмечает неприятную мелочь: злоумышленники используют открытый скрипт из публичного репозитория без модификаций. Это усложняет атрибуцию, потому что код выглядит как чужой и широко доступный.

Финальная нагрузка пытается соединиться с управляющим сервером, что похоже на установку удаленного доступа. Такой доступ обычно нужен не ради одного компьютера. Это ступень для дальнейших действий: кражи данных, повышения привилегий, перемещения внутри сети и подготовки более тяжелых атак.

ReliaQuest описывает кампанию как широкую и скорее оппортунистическую: активность замечена в разных отраслях и регионах, но точный масштаб оценить сложно. В личных сообщениях нет привычной телеметрии, которую дает корпоративная почта, и большинство компаний просто не видит, что сотруднику пришло и на что он нажал.

Эта схема ложится в общий тренд злоупотребления легитимными программами. За последнюю неделю, по данным исследователей, как минимум три кампании использовали похожий прием с подменой DLL для доставки вредоносного кода, включая PDFSIDER и LOTUSLITE. В прошлые годы LinkedIn уже использовался как входной канал в более крупных операциях. Например, северокорейская Lazarus через кампанию Operation Dangerous Password нацеливалась на криптообменники в Израиле, США, Европе и Японии.

Старший научный сотрудник Sectigo Джейсон Сороко (Jason Soroko) формулирует это точно:

Новизна здесь не в технике, а в доставке. Вместо массовых писем злоумышленники ведут персональный диалог, используют доверие к профессиональной оболочке LinkedIn и подают файл как рабочий документ. Это снижает настороженность даже у людей, которые уже привыкли игнорировать подозрительные письма.

Социальные сети стали полноценным каналом первичного доступа, но большинство защитных мер до сих пор заканчиваются на почте. Если LinkedIn и другие платформы не попадают в модель угроз, у атакующих появляется удобная слепая зона. В такой ситуации помогает не один запрет, а комбинация базовых вещей: обучение на примерах, жесткая политика по запуску файлов типа .exe и самораспаковывающихся архивов, ограничение использования Python только там, где он реально нужен, и мониторинг подозрительных цепочек процессов, когда законное приложение неожиданно тянет библиотеку из своей папки и сразу же запускает интерпретатор.