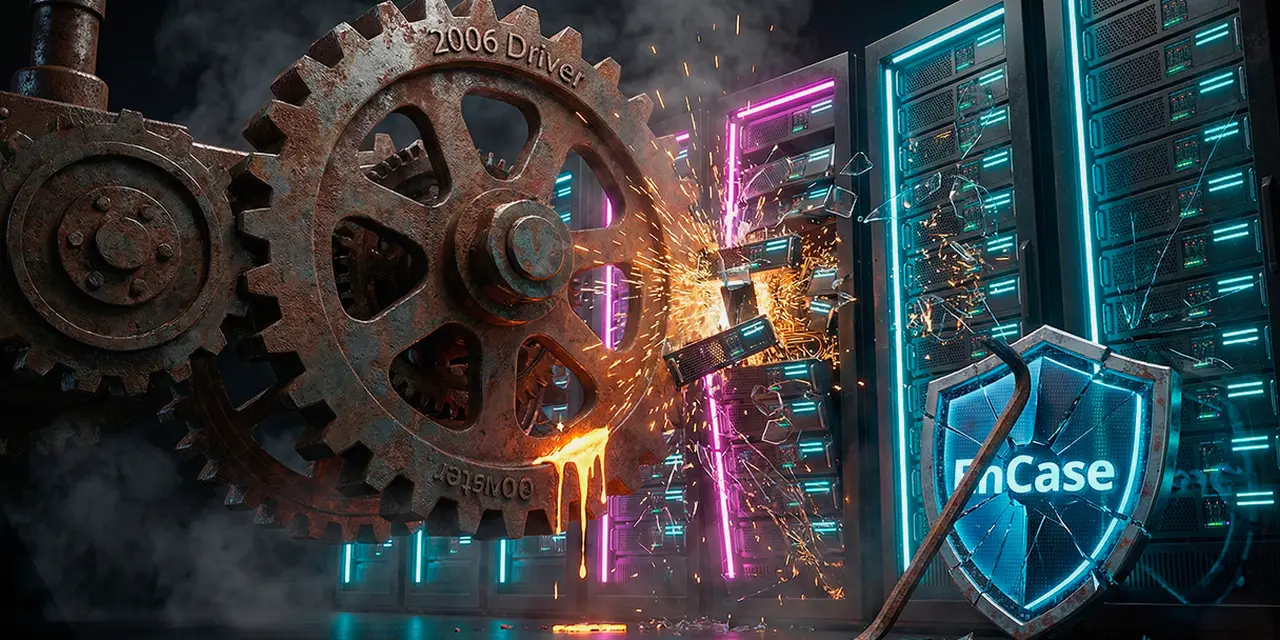

Исследователи из Huntress обнаружили, что злоумышленники активно используют уязвимый драйвер цифровой криминалистики EnCase, выпущенный еще в 2006 году, чтобы отключать защиту Windows и беспрепятственно разворачивать вредоносное ПО. Несмотря на возраст и отозванный сертификат, драйвер до сих пор можно загрузить в систему, а средства защиты часто не блокируют его использование.

Речь идет о драйвере EnPortv.sys, который когда‑то входил в состав коммерческого продукта EnCase для судебной экспертизы. Набор функций в нем дает возможность с уровня ядра получать доступ к произвольной памяти, скрывать и завершать процессы, управлять файлами и другими объектами системы. Современные наборы EDR‑killer используют этот драйвер в схеме BYOVD (Bring Your Own Vulnerable Driver): сначала злоумышленник загружает уязвимый модуль, затем через его интерфейсы останавливает процессы защиты и вмешивается в работу ядра.

В расследованном Huntress инциденте злоумышленники попали в сеть компании через SonicWall SSLVPN с использованием уже украденных учетных данных без многофакторной аутентификации. После разведки по сети они развернули EDR‑killer, который маскируется под утилиту обновления прошивки, декодирует встроенный драйвер и пишет его на диск как OemHwUpd.sys в каталог C:\ProgramData\OEM\Firmware, подменяя временные метки и атрибуты файла. Загруженный драйвер позволяет из пользовательского режима по IOCTL‑интерфейсу завершать произвольные процессы напрямую из ядра, обходя Protected Process Light и другие пользовательские механизмы защиты. В список целей входят 59 процессов крупных вендоров защиты конечных точек, среди них Microsoft, CrowdStrike, SentinelOne, Kaspersky, Sophos и ESET.

Почему драйверу, которому почти 20 лет и чей сертификат истек в 2010 году и был отозван, по‑прежнему удается загружаться. Исследователи напоминают, что ядро Windows при проверке подписи драйверов оценивает криптографическую корректность и цепочку до доверенного корневого сертификата, но не сверяется со списками отозванных сертификатов. Причина практическая: драйверы поднимаются на раннем этапе загрузки системы, до появления сетевого стека, и онлайн‑проверка CRL замедлила бы запуск. Даже при локальной загрузке CRL ядро этот шаг просто игнорирует.

Ситуацию усугубляет исключение, которое Microsoft сделала ради обратной совместимости. Драйверы, подписанные сертификатами, выданными до 29 июля 2015 года и цепочными к поддерживаемому центру сертификации, по‑прежнему допускаются к загрузке. EnPortv.sys подпадает под это правило: сертификат EnCase был выдан в декабре 2006 года, драйвер содержит валидную отметку времени от Thawte, а цепочка подписи уходит в доверенный корень Microsoft. В результате с точки зрения ядра подпись выглядит корректной, несмотря на истечение срока и отзыв сертификата.

BYOVD‑атаки в таком исполнении хорошо маскируются под легитимную активность: драйвер подписан, загружается стандартными средствами, сервис оформлен как «OEM Hardware HAL Service», а исполняемый файл‑загрузчик выглядит как компонент обновления оборудования. Обнаруженный инструмент сохраняет работоспособность после перезагрузки, так как регистрирует драйвер как сервис ядра и постоянно отслеживает появление целевых процессов, повторно завершая их при каждом запуске.

Недостаточно просто развернуть EDR‑решение и считать задачу закрытой: необходимо включать контроль целостности ядра (Memory Integrity / HVCI), чтобы применять блок‑лист уязвимых драйверов Microsoft, использовать WDAC и правила сокращения поверхности атаки (Attack Surface Reduction, ASR) для блокировки проблемных модулей и ограничивать перечень программ, которым вообще разрешено работать на уровне системных драйверов. В противном случае старые компоненты вроде EnPortv.sys так и останутся удобным инструментом для скрытого отключения защиты перед запуском шифровальщика или закреплением в сети.