Это классический пример того, как анонимный вброс с красивыми техническими деталями может улететь по каналам быстрее, чем кто-то успеет включить голову и проверить факты. Но важнее другое: MAX в этой истории сработал неожиданно профессионально. Не замолчал, не ушел в эмоции, а дал конкретные технические опровержения. И финал вообще редкий для таких сюжетов: автор вброса публично признал, что базы не существует.

Как разгоняли фейк

13 января 2026 на форуме DarkForums появился пост пользователя CamelliaBtw. Он утверждал, что получил полный контроль над инфраструктурой мессенджера MAX через 0-day уязвимость в движке обработки медиа. По его версии, уязвимость якобы существовала еще с бета-версии в начале 2025 года.

В качестве вектора атаки он описал метаданные стикерпака: туда якобы внедрили поврежденную полезную нагрузку, которая дала устойчивый доступ. Дальше шли цифры и детали, от которых у медиа обычно дрожит рука. CamelliaBtw писал про базу на 15.4 миллиона записей объемом 142 гигабайта. Заявлял про полные имена и телефоны, учетные данные, хэши паролей Bcrypt, логи коммуникаций и даже исходный код с бэкдорами. Для усиления эффекта он выложил данные, которые якобы принадлежат депутату Госдумы Николаю Брыкину, а также пообещал в течение 24 часов раздать первые 5 гигабайт через торрент-трекеры.

По Telegram-каналам эта история разошлась мгновенно, как это обычно бывает с громкими словами вроде 0-day, RCE и бэкдор. И так же быстро начала ломаться, когда компания дала публичный ответ не в стиле мы все защищаем, а в стиле вот конкретные несостыковки.

Чем MAX опроверг заявление

MAX ответил технически, не общими формулировками. Это важный момент: когда опровержение строится на проверяемых деталях, его сложнее игнорировать.

Во-первых, CamelliaBtw упоминал конфигурации AWS S3. MAX заявил, что не использует зарубежные сервисы хранения, включая Amazon AWS, и хранит данные на российских серверах. Если в образцах фигурирует S3, это уже красный флаг, потому что он не бьется с архитектурой, которую декларирует сервис.

Во-вторых, в посте говорилось про Bcrypt-хэши паролей. MAX сообщил, что этот алгоритм хеширования в сервисе не применяется. Это означает, что якобы украденные данные либо взяты из другого источника, либо придуманы.

В-третьих, образцы содержали поля, которые по версии компании просто не существуют в структуре MAX. Там фигурировали локация, дата рождения, email, ИНН, СНИЛС, username, уровни аккаунта. MAX официально заявил, что такие данные мессенджер не хранит, а также что у пользователей нет username в заявленном виде и нет классификации по уровням.

В-четвертых, MAX сообщил, что анализ логов не выявил подозрительной активности. Если бы действительно был полный административный доступ и массовая выгрузка, это оставило бы следы в логах входа, сетевой активности и обращений к базам. По версии компании, таких следов нет.

В-пятых, CamelliaBtw утверждал, что пытался связаться с разработчиками и требовать вознаграждение через bug bounty, но не получил ответа. MAX проверил и заявил, что обращений не поступало.

Суммарно картина выглядела так: детали вброса не совпадают с реальной инфраструктурой и форматом данных сервиса. То есть это не утечка, а либо компиляция из открытых источников и старых сливов, либо чистая фантазия, упакованная в технические слова.

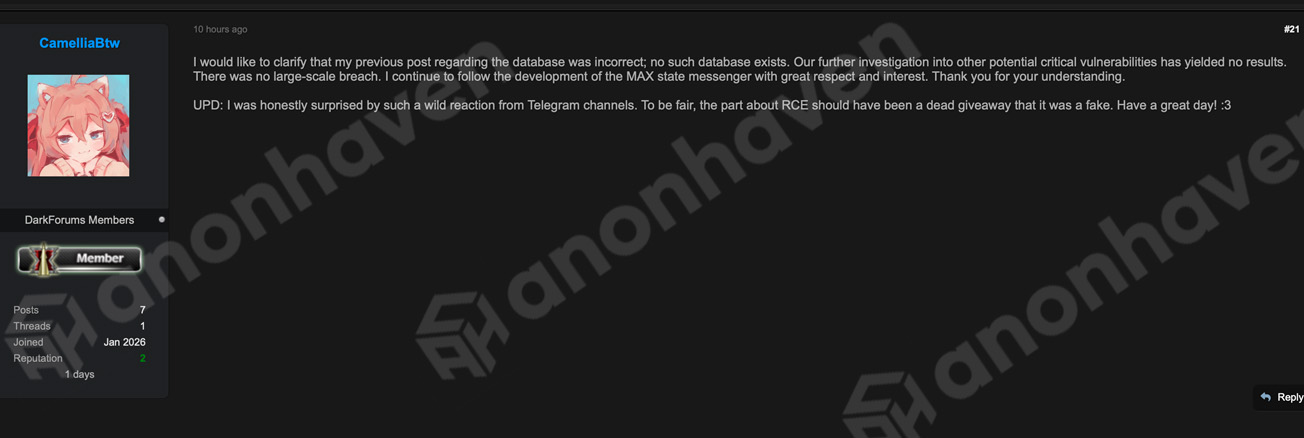

Самое редкое в финале: признание автора

14 января, уже после шумихи, CamelliaBtw опубликовал новый пост на том же форуме и прямо признал, что базы нет. Оригинальный текст оставляю без изменений:

Я хотел бы уточнить, что мой предыдущий пост относительно базы данных был неправильным; такой базы данных не существует. Наше дальнейшее расследование других потенциальных критических уязвимостей не дало результатов. Не было крупномасштабного взлома. Я продолжаю следить за развитием событий в мессенджере MAX с большим уважением и интересом. Спасибо за ваше понимание.

Позже он добавил комментарий, который звучит как попытка оправдаться и одновременно подколоть тех, кто разнес историю без проверки:

UPD: Честно говоря, я был удивлён такой бурной реакцией Telegram-каналов. Справедливости ради, часть про RCE (удалённое выполнение кода) должна была быть явным признаком того, что это фейк.

То есть автор фактически говорит, что деталь про удаленное выполнение кода должна была быть явным маркером фейка, но каналы предпочли скорость проверке.

Почему этот кейс важен

Во-первых, это уже не первая попытка дискредитировать MAX через фейковую утечку. В октябре 2025 другой пользователь, Titusko25357, заявлял о взломе 46.2 миллиона записей. Тогда MAX и Минцифры тоже опровергали, а проверка показывала несостыковки, в том числе по данным Госуслуг и ФИО.

Во-вторых, история показывает проблему информационной гигиены. Если источник анонимный и доказательства нельзя проверить независимо, это остается словами. Но в Telegram часто выигрывает не точность, а скорость.

В-третьих, MAX сделал редкую для рынка вещь: дал проверяемое опровержение по сути, а не в стиле мы все контролируем. Это правильная реакция, потому что она позволяет третьим сторонам оценить несостыковки.

Это учебный пример инфовброса 2026 года: громкие слова, красивый технический нарратив, быстрое распространение, и затем тихое разрушение фактурой. Пользователям и каналам вывод еще проще: если нет подтверждаемой технической базы и независимых проверок, лучше подождать официального ответа. В этот раз ожидание заняло бы меньше суток и сэкономило бы всем нервы.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.