Пользователей MetaMask сейчас накрывает новая фишинговая кампания, и она играет на самой здоровой привычке в айти. Вам предлагают включить двухфакторную аутентификацию, чтобы было безопаснее. А заканчивается все ровно наоборот, вы сами отдаете ключ от кошелька и теряете активы.

Это становится в разы опаснее, если твои данные уже светились в прошлых утечках. Вспомни историю с Ledger: тогда утащили имена, адреса доставки и контакты. Для мошенников это готовый набор для точечного фишинга. Письма выглядят почти как настоящие не потому что они “умные”, а потому что они уже знают, кто ты и куда тебе приходит посылка.

MetaMask это некастодиальный кошелек. Сид фраза хранится только у вас, локально и в зашифрованном виде. У ConsenSys нет сервера, где лежит ваша сид фраза, а значит нет и технической возможности устроить серверную 2FA проверку именно для доступа к кошельку или восстановления. Двухфакторка бывает у бирж, у почты, у облачных сервисов, у кабинетов, но не у самой сид фразы. Поэтому сама формулировка 2FA для MetaMask должна звучать как сирена.

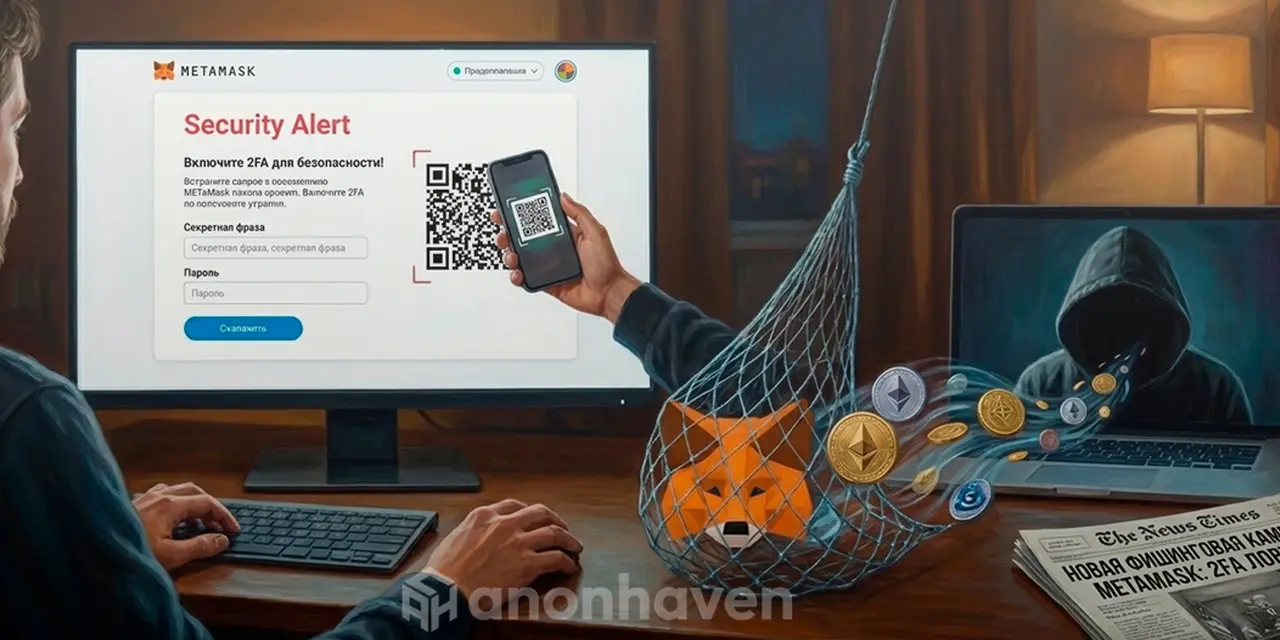

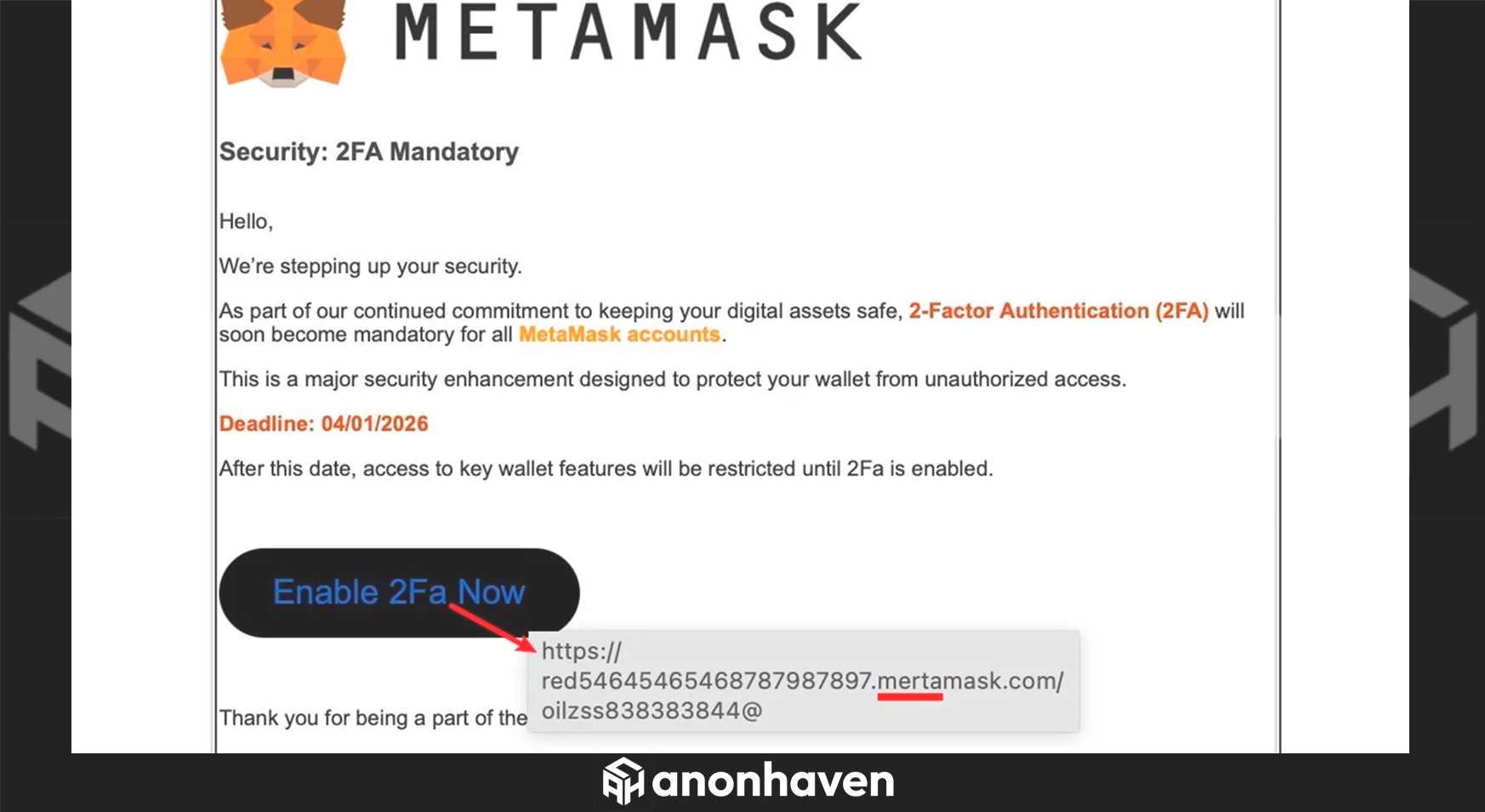

Дальше включается классика социальной инженерии, только отполированная под крипту. На почту приходит письмо, которое мимикрирует под MetaMask, те же шрифты, логотипы, верстка. Тема давит на панике, срочно включите 2FA, иначе доступ ограничат или кошелек заблокируют. Внутри часто ставят таймер обратного отсчета, чтобы вы не пошли проверять, а просто кликнули.

Ссылка ведет не на официальный домен, а на двойник. В этой кампании замечен простой, но рабочий тайпосквоттинг, mertamask вместо metamask. Лишняя буква r выглядит невинно, особенно когда вы на телефоне и в стрессе. На лендинге все выглядит как настройка защиты, только в финале вас просят ввести сид фразу якобы для подтверждения включения 2FA. Это и есть точка невозврата. Как только фраза уходит атакующему, кошелек импортируется, а drainer выводит ликвидные активы, ETH, USDT и дорогие NFT, иногда за считанные секунды.

Контекст тут показательный. Хакерам все сложнее и дороже ломать смарт контракты, поэтому они переключаются на userland, то есть на людей. Для сравнения, в рождественском инциденте Trust Wallet в декабре 2025 с ущербом около 7 млн долларов ставка была на supply chain и бэкдор в официальном обновлении расширения Chrome. А здесь почти нулевая техническая сложность и максимальная эффективность за счет доверия и спешки.

И еще одна цифра, которая хорошо объясняет рынок. По данным Scam Sniffer общий объем краж в 2025 году упал почти на 88 процентов. Воронка стала уже, но оставшиеся мошенники становятся точнее. Под ударом все, чьи email уже попадали в криптобазы и утечки, например вокруг CoinMarketCap или Gemini прошлых лет. Если письмо прилетело вам, это не случайность, вас просто выбрали.

Это тест на понимание того, как работает Web3. Если вы верите, что некастодиальный кошелек может требовать верификацию через email - вы легкая добыча. Атакующие эксплуатируют не уязвимость кода, а уязвимость ваших знаний. Учите матчасть, а не просто кликайте по кнопкам.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.