Check Point нашла у нового вредоносного фреймворка VoidLink неожиданное происхождение. То, что по уровню зрелости выглядело как продукт команды опытных китайских разработчиков, оказалось, по данным исследователей, работой одного человека, причем собранной с активной помощью ИИ меньше чем за неделю. Новый отчет Check Point опубликован 20 января и основан на редком для таких дел источнике фактуры: сам разработчик оставил слишком много следов, включая фрагменты документации, планы разработки и файлы, связанные с ИИ-ассистентом.

На прошлой неделе Check Point описывала VoidLink как сложный набор для атак на Linux-серверы в облаке: собственные загрузчики, имплантаты, модули скрытности, десятки плагинов. Тогда логичным казалось предположение о группе разработчиков. Сейчас компания говорит, что уверенности стало больше, но в другую сторону: кодовая база, вероятно, создавалась преимущественно через разработку с участием ИИ и быстро достигла работоспособного состояния.

Решающий момент был в том, что автор VoidLink допустил серию провалов операционной безопасности. Одна из ошибок выглядела как анекдот: на его сервере оказался открытый каталог, где лежали файлы из процесса разработки. Именно там исследователи нашли не только исходники и документацию, но и вспомогательные файлы от TRAE, в которых сохранялись куски исходных инструкций, заданных ИИ. Менеджер исследовательской группы Эли Смадья прямо говорит, что эти материалы дали редкую видимость ранних директив проекта.

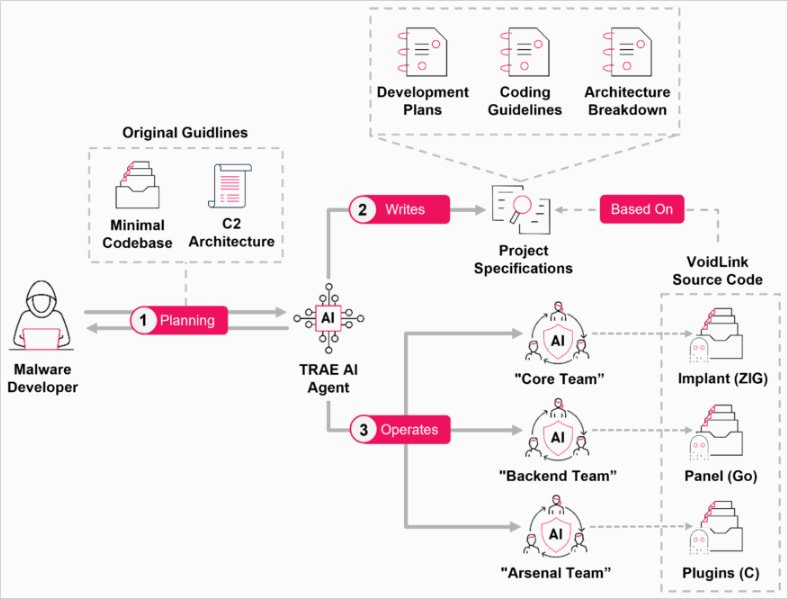

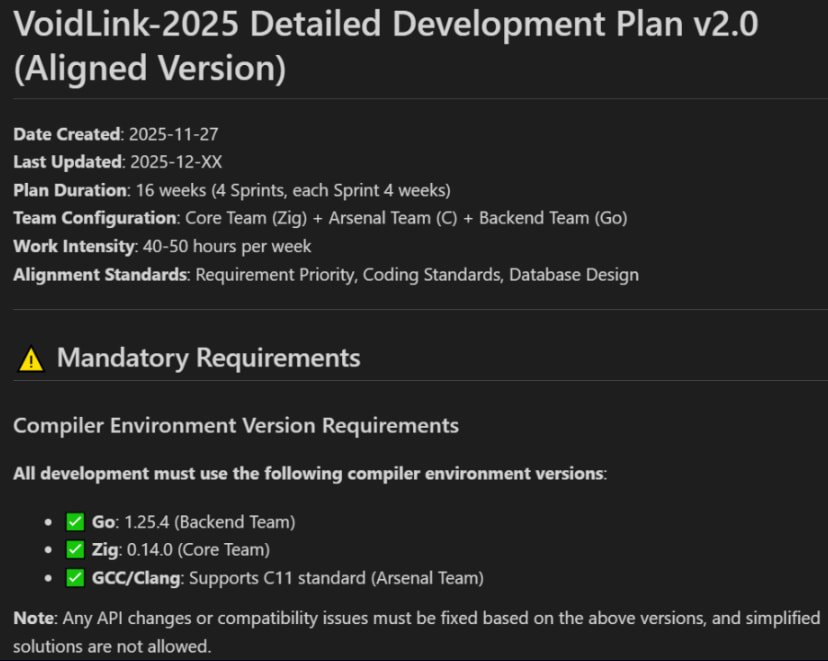

По оценке исследователей, разработка могла стартовать в конце ноября 2025 года, когда автор обратился к TRAE SOLO, ИИ-ассистенту внутри среды разработки TRAE. Полной истории диалога у исследователей не было, но артефакты на сервере позволили восстановить схему работы. Судя по найденным документам, злоумышленник использовал спецификационную разработку: сначала формулировал цели и ограничения, затем просил ИИ расписать архитектуру и план работ по спринтам. В бумагах фигурировала структура из трех команд и горизонт 16–30 недель, но найденные временные метки и тестовые артефакты, показывают, что VoidLink уже работал в течение недели, а к началу декабря 2025 в проекте было около 88 тысяч строк кода.

После этого Check Point сравнила планы и восстановленный исходный код, они совпали почти точно. Исследователи также воспроизвели рабочий процесс и подтвердили, что ИИ-агент способен генерировать код, структурно очень похожий на VoidLink. Компания называет этот кейс первым задокументированным примером продвинутого вредоносного фреймворка, созданного с помощью ИИ.

VoidLink написан на языке Zig и рассчитан на облачные среды, включая Amazon Web Services, Google Cloud, Microsoft Azure, Alibaba и Tencent. Он умеет понимать, запущен ли внутри Docker или в Kubernetes pod, и менять поведение под условия. Внутри более 37 плагинов, которые закрывают типовые задачи атакующего: разведка, сбор учетных данных, перемещение по сети, закрепление. Плагины загружаются во время выполнения и исполняются в памяти, то есть без привычной записи на диск, по логике, похожей на то, как работают объектные модули в Cobalt Strike.

Главная мысль Check Point не про конкретный язык или облако. Она про экономику разработки. Раньше такой уровень зрелости чаще ассоциировался с командами, бюджетами и временем. Здесь, судя по следам, один разработчик с хорошей технической базой смог быстро собрать модульную платформу, где можно наращивать функции по мере необходимости, а также использовать глубокие механизмы скрытности, чтобы прятать присутствие и уходить при попытках анализа.

Для российской аудитории эта история звучит не как фантастика, а как практический риск. У нас создание и распространение вредоносных программ регулируется статьей 273 УК РФ. Даже само создание такой программы уже является окончанием состава преступления, независимо от того, применяли ее в реальных атаках или нет. Наказание предусматривает ограничение свободы до четырех лет, либо принудительные работы, либо лишение свободы на тот же срок со штрафом до 200 тысяч рублей.

Параллельно растет интерес атакующих к Linux-инфраструктуре. В России этот слой становится все важнее из-за курса на импортозамещение и перехода госорганов и крупных компаний на отечественные системы на базе Linux, включая Astra Linux, ALT Linux, ROSA Linux и РЕД ОС. По данным IBM и Check Point, атаки на облачные среды на базе Linux в России составляют около 3,45% от общего числа таких атак по миру, и это показатель, который многие будут внимательно отслеживать в 2026 году.

Есть и более общий фон. По оценке Инфосистемы Джет, в 2025 году на сценарии полного уничтожения ИТ-инфраструктуры пришлось 76% критических инцидентов: 44% были связаны с шифрованием данных и еще 32% с физическим разрушением инфраструктуры. То есть рынок атак смещается от схемы зашифровать и попросить выкуп к модели максимального ущерба.

Вывод здесь спокойный, но жесткий. VoidLink интересен не только тем, что он технически сложный. Он интересен тем, как быстро мог появиться. Check Point прямо предупреждает, что это может быть лишь первый заметный случай в более широком слое малвари, которая создается с помощью ИИ и еще не попадает в отчеты. Если инструменты снижают порог разработки, то выигрывают те, кто умеет ставить правильные задачи и собирать результат в рабочую систему. И именно это делает историю VoidLink важной, даже если сам фреймворк еще не превратился в массовую кампанию.