Прокитайская APT группировка Mustang Panda, её ещё знают под именем Bronze President, явно решила, что обычной скрытности им уже мало. По свежему отчёту Лаборатории Касперского они начали прятать вредоносный код на уровне ядра Windows, то есть там, куда большинство защитных средств добирается с трудом и слишком поздно. Под удар в этой кампании попали в первую очередь государственные структуры стран Юго Восточной Азии.

Ключевой момент в том, что для доставки своего фирменного бэкдора TONESHELL они используют руткит уровня ядра, причём недокументированный. Это первый зафиксированный случай, когда TONESHELL загружается настолько глубоко, фактически превращаясь в то, что снаружи почти не видно.

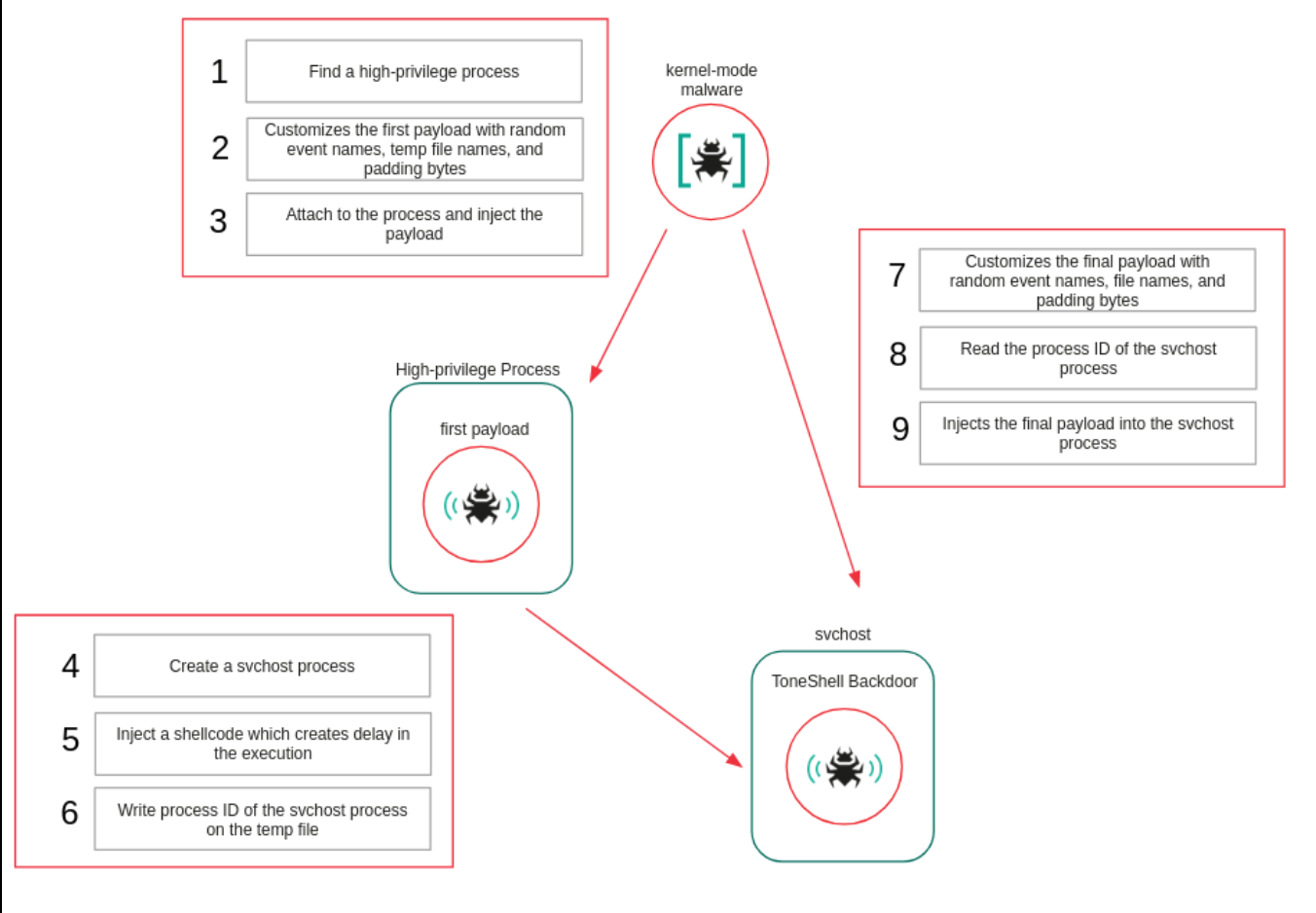

Технически всё начинается с вредоносного драйвера ProjectConfiguration.sys. Он регистрируется в системе как minifilter driver Windows. Это вообще то легитимный механизм, которым пользуются антивирусы и системы шифрования, чтобы перехватывать операции с файлами и смотреть, что происходит. Идея простая и неприятная. Взять то, что должно защищать, и использовать это же как маскировку.

У minifilter драйверов в Windows есть параметр altitude, он определяет порядок загрузки. И вот здесь Mustang Panda играет грязно, но умно: руткит назначает себе altitude выше диапазона, который зарезервирован для антивирусов. На практике это означает, что вредоносный драйвер успевает перехватить команды ввода вывода раньше, чем их увидит защитное ПО. И если антивирус пытается просканировать или удалить компоненты атаки, драйвер может просто не дать ему это сделать.

Отдельная деталь, без которой такие штуки обычно не взлетают: подпись драйвера. Windows не любит неподписанные драйверы, поэтому злоумышленники использовали сертификат, выданный китайскому производителю банкоматов Guangzhou Kingteller Technology Co., Ltd. Срок действия сертификата истёк ещё в 2015 году, и это выглядит как история про украденный сертификат или утечку, которая потом гуляла по рукам. Тем более что тем же сертификатом, как отмечается, подписывали и другие образцы вредоносного ПО, не связанные напрямую с этой конкретной кампанией.

Когда руткит оказывается в ядре, начинается следующая стадия. Он разворачивает шеллкоды, которые живут исключительно в оперативной памяти, без записи на диск, и внедряет бэкдор TONESHELL в легитимный системный процесс svchost.exe. То есть внешне у вас работает обычный системный процесс, а внутри сидит лишний пассажир.

Дальше по возможностям у драйвера почти полный набор для закрепления. Он блокирует удаление или переименование своих файлов. Он умеет скрывать и закрывать доступ к ключам реестра, связанным с атакой. Он может саботировать защиту, манипулируя драйвером Microsoft Defender WdFilter.sys так, чтобы Defender не загрузился корректно. В итоге получается ситуация, где вредонос живёт глубоко, защищает сам себя и одновременно мешает защитным компонентам встать в полный рост.

По целям и таймлайну в отчёте тоже всё довольно конкретно. Основными мишенями этой кампании называют государственные учреждения Мьянмы и Таиланда. Инфраструктура для атаки, по данным исследования, была подготовлена ещё в сентябре 2024 года, а активная фаза заражений началась в феврале 2025 года.

Mustang Panda вообще не новичок. Это одна из старейших и самых активных прокитайских APT группировок, которая действует как минимум с 2012 года. Их привычная специализация это кибершпионаж в интересах Пекина, а среди целей в разные годы фигурировали дипломаты, НКО и госсектор в США, Европе, России и Вьетнаме.

И эта история неплохо ложится в общий фон 2025 года, когда китайские кибероперации заметно эскалировали. В сентябре и октябре 2025 группировка UNC6384, как сообщалось, использовала 0 day уязвимость в Windows для атак на европейских дипломатов в Бельгии и Венгрии. В середине сентября 2025 Anthropic фиксировала сложную шпионскую кампанию, где китайские хакеры применяли ИИ инструменты для автоматизации атак на критическую инфраструктуру. Параллельно в облаках тоже стало жарко: уязвимость React2Shell в облачных сервисах AWS недавно эксплуатировали китайские группы Earth Lamia и Jackpot Panda всего через несколько часов после публичного раскрытия.

В сухом остатке вывод у экспертов довольно прямой. Переход к руткитам уровня ядра это ставка на максимально долгую жизнь внутри системы жертвы. Такой класс внедрения делает обнаружение атаки сложной задачей даже для опытных специалистов по безопасности, потому что вы боретесь не с файлом на диске, а с механизмом, который сидит ниже и умеет выключать вам свет в комнате, когда вы пытаетесь включить фонарик.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.