Ledger снова в заголовках, и в этот раз неприятность прилетела не изнутри компании, а со стороны платежного партнера. 5 января атакующие проникли в облачную инфраструктуру Global-e и получили доступ к именам и контактам части покупателей аппаратных кошельков. Seed-фразы, приватные ключи и сами активы не пострадали, но история все равно токсичная: такие утечки не воруют крипту напрямую, они собирают боеприпасы для целевого фишинга. И первые письма с приманкой уже пошли в работу.

Ключевой момент здесь простой: взломали именно Global-e. Это - Merchant of Record, платежный и юридический посредник, через которого для Ledger.com и многих других брендов проходят оформление заказов, расчет налогов, локализация платежей и комплаенс. В такой модели у партнера неизбежно лежит то, что нужно для персонализированного удара: имя, адрес доставки, email, телефон и детали заказа, что именно купили и сколько заплатили. Global-e работает не только с Ledger, среди их клиентов упоминают Adidas, Disney, Hugo Boss, Ralph Lauren, Michael Kors и Netflix, поэтому сама конструкция опасная по умолчанию: один инцидент на стороне посредника и по миру разлетается длинная волна вторичных атак.

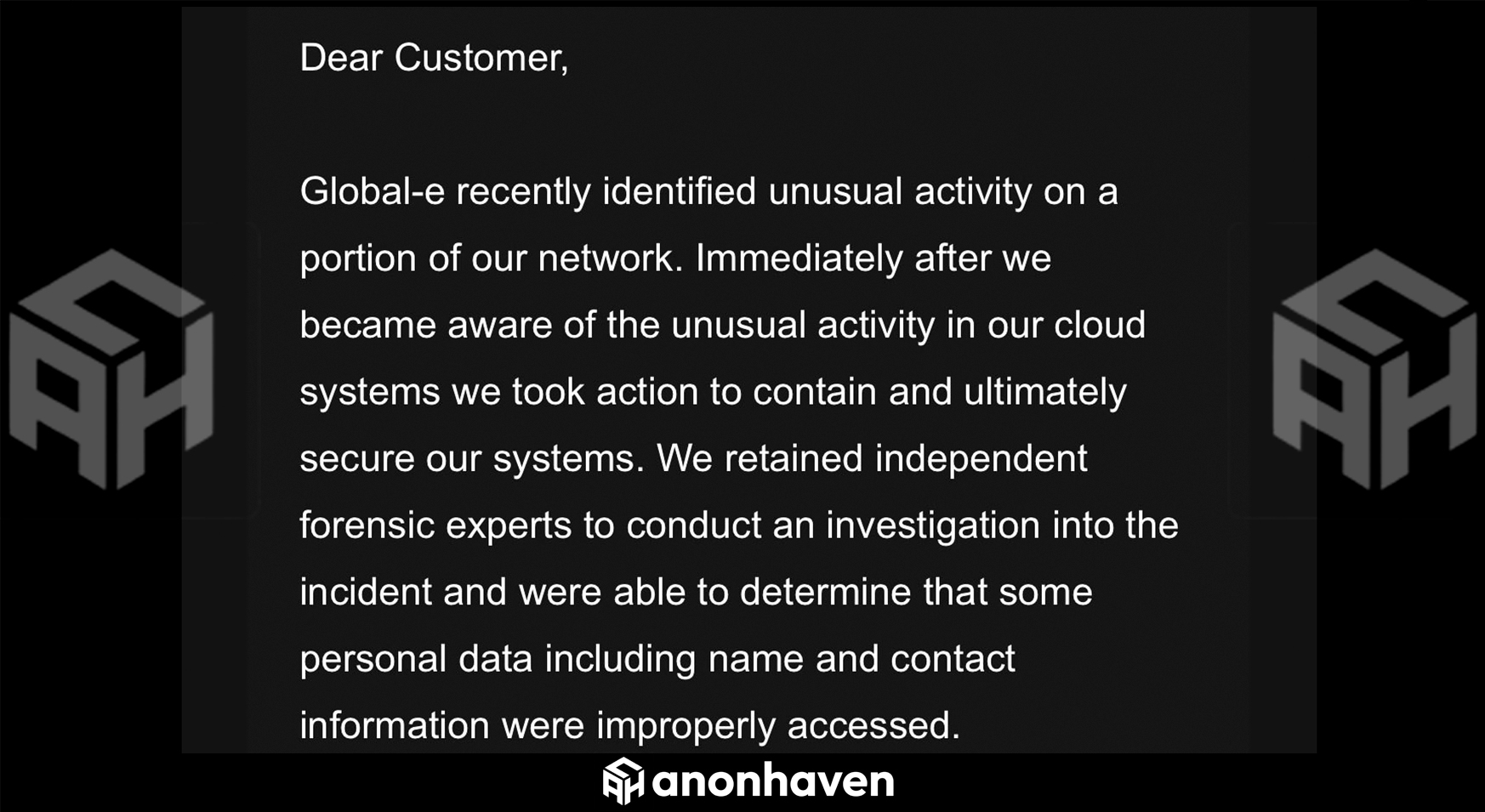

О взломе многие узнали после того, как блокчейн-исследователь ZachXBT выложил в своем Telegram-канале скриншот уведомления, которое получили пострадавшие. И вот тут начинается самая удобная зона для мошенников: письмо пришло от Global-e, а не от Ledger. Для обычного человека это просто путаница в названиях, для фишера это идеальная дымовая завеса. Пока пользователь пытается понять, кто именно ему пишет, подделка выглядит максимально правдоподобно, особенно если внутри есть реальные детали заказа.

По тому, что описывают исследователи и что видно в уведомлениях, в руках атакующих оказались имена покупателей, контактные данные (email, телефоны, адреса доставки) и детали заказов (номер заказа, продукт, цена). При этом самого страшного набора там нет: ни 24 слов для восстановления, ни приватных ключей, ни балансов кошельков, ни данных платежных карт, ни паролей от аккаунтов. Это важно проговорить отдельно. Ни Global-e, ни Ledger технически не имеют доступа к seed-фразам пользователей, они хранятся на устройстве и не должны его покидать.

Но именно утечка контактов и покупок делает историю опасной. Теперь злоумышленники знают, что у вас точно есть Ledger, знают как с вами связаться и что вы покупали. Это идеальный набор для spear phishing, когда письмо собирается под конкретную жертву, с правильными словами и правильным страхом. Обычно сценарий один и тот же: вас пугают тем, что кошелек под угрозой, и ведут на сайт, где предлагают подтвердить 24 слова, синхронизировать кошелек или обновить устройство через специальную форму. Дальше все происходит быстро: вы сами отдаете ключ, а уже потом смотрите на пустой баланс.

Фишинг, судя по всему, стартовал почти сразу. Скам-хантер NanoBaiter показал скрин поддельного письма, которое пришло после новостей об утечке. Отправитель подписан как Katie at E-Global, и это не случайная оговорка. Global-e аккуратно превращают в E-Global, чтобы глаз зацепился за знакомое и пропустил подмену. Внутри обещают важное обновление безопасности Ledger и дают ссылку на поддельный сайт. Вишенка на торте в том, что такие письма могут приходить не всем подряд: не все покупки шли через Global-e, точное число пострадавших публично не раскрыто, а значит часть людей будет уверена, что это точно не про них, пока не прилетит идеально персонализированный фейк.

Это не первый случай такой схемы. Мошенники маскируют фишинг под процедуру безопасности и используют это везде. Недавняя волна атак на MetaMask использует точно такой же принцип: поддельная 2FA-верификация для кражи сид-фраз. Это показывает, что киберпреступники нашли работающую схему и копируют её.

Для Ledger это еще и неприятный контекст, потому что за последние шесть лет это уже третья громкая история, где вокруг бренда крутятся утечки и атаки, даже если точка входа каждый раз разная. В 2020 году данные клиентов утекли через rogue сотрудника Shopify, наружу ушли данные примерно 270 тысяч покупателей, включая адреса доставки, а дальше началась волна целевого фишинга и даже физические угрозы. В 2023 году удар пришел через цепочку поставок: в Ledger Connect Kit внедрили вредоносный код, и за 5 часов он успел украсть криптовалюту у части пользователей через wallet drainer. В 2026 году, сейчас, мы снова видим утечку контактных данных, только уже через платежного партнера, и каждый такой случай пополняет базу для следующего.

Самая неприятная часть таких инцидентов в том, что они складываются. Сегодня утекли только контакты и детали заказа, завтра эти записи склеят с базами прошлых сливов, и у мошенников получится более полная карта: кто вы, где вы, что покупали, когда и на какую сумму. Поэтому технически устройство может быть надежным, но вход все равно будет человеческий. И именно поэтому любые письма, где у вас просят 24 слова, это не поддержка и не безопасность, это попытка забрать ваши деньги. Вплоть до совсем грязных сценариев вроде посылок с якобы заменой устройства или бумажек с QR, которые предлагают отсканировать ради обновления.

Критичность для Ledger: Средняя (репутационный удар, но технически продукт безопасен). Критичность для пользователей: Высокая (целевой фишинг уже идет).

Это не взлом Ledger, а компрометация данных у платежного партнера. Но для пользователей разница невелика: их имена и контакты теперь в базе мошенников, которые будут бомбить персонализированными письмами. Ваша seed-фраза в безопасности только до тех пор, пока вы сами ее не отдадите. Учитывая, что это третья утечка за шесть лет, Ledger пора жестче контролировать безопасность своих подрядчиков, иначе бренд самого безопасного кошелька начнет размываться не из-за техники, а из-за чужих ошибок.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.