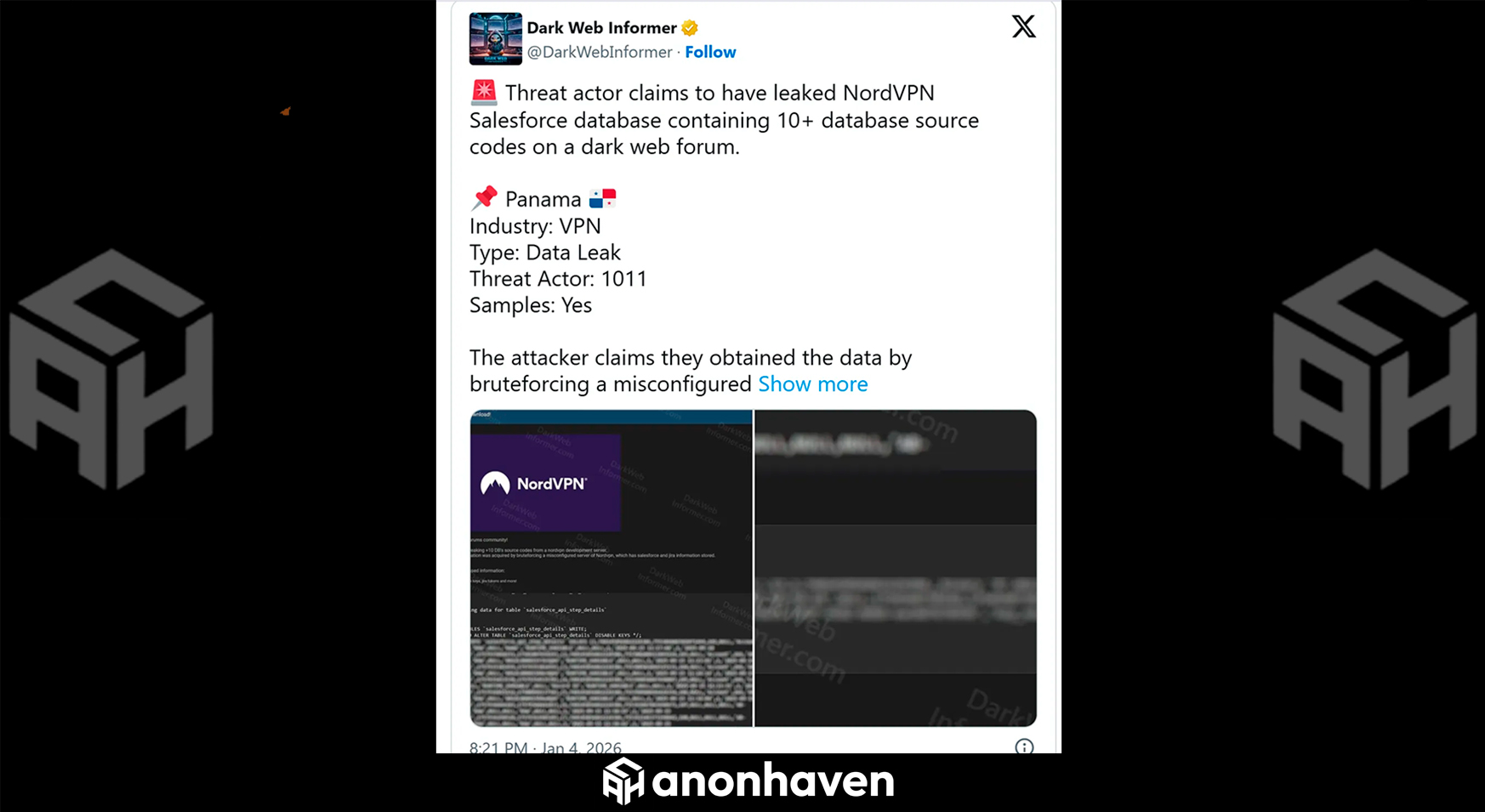

4 января на одном дарквеб форуме хакер под ником 1011 выложил заявление о взломе NordVPN и приложил то, что на первый взгляд выглядело как жирная добыча: Salesforce API keys и Jira токены. По классике жанра заголовки уже разогревались до уровня крупнейшая утечка в истории VPN, но дальше случилось редкое в новостях событие. Команда безопасности NordVPN быстро разобрала историю по косточкам и показала, что громкий взлом на самом деле оказался компрометацией чужой песочницы.

1011 утверждал, что зашел через брутфорс на неправильно настроенный development сервер в Панаме. В качестве доказательств он опубликовал SQL дампы с таблицами вроде salesforce_api_step_details и api_keys и написал, что у него якобы исходники и данные из более чем 10 баз, включая ключи к Salesforce и токены Jira. Для убедительности добавил скриншоты схем и конфигов. Упоминание Salesforce и Jira звучит тревожно само по себе, потому что в голове сразу рисуется доступ к CRM и к внутренним задачам разработки. Аналитики Dark Web Informer подтвердили сам факт публикации, после чего история разлетелась по профильным каналам как горячая.

Дальше NordVPN включила форензику и выдала довольно жесткий вывод: боевые системы не трогали, а опубликованные данные вообще не относятся к внутренней инфраструктуре компании. Откуда тогда взялись эти дампы. По их версии, примерно полгода назад NordVPN запускала тестовый проект чтобы оценить потенциального подрядчика по автоматизированному тестированию. Под это дело на стороне вендора подняли изолированное тестовое окружение. В него не грузили ни боевой код, ни реальные данные клиентов, ни действующие учетные записи. Только фиктивные тестовые наборы, чтобы проверить функциональность и процессы.

Контракт в итоге не случился, NordVPN выбрала другого вендора. А тестовая среда у подрядчика осталась жить своей жизнью, и именно ее, судя по всему, и нашел 1011. Поэтому таблицы и структуры, которые он показал, это артефакты чужой песочницы, а не витрина внутренних систем NordVPN.

Если перевести это, разница между тестовым и боевым окружением, примерно такая же, как между макетом, дома на выставке и настоящим домом с жильцами. Во-первых, тестовая среда вендора не была подключена к боевым системам NordVPN. Без сетевого моста не получится нормально уйти в боковое перемещение и искать вход дальше по инфраструктуре. Во вторых, даже если в дампах действительно были какие-то ключи и токены, в песочницах часто лежат фейковые креды, которые не работают в бою. Попытка применить их к реальному Salesforce компании обычно упирается в стену на авторизации. В третьих, там не было клиентских данных: ни email, ни платежек, ни логов активности, ничего, что относится к реальным пользователям VPN. По сути, взломали муляж, но подали его так, будто это боевой контур.

При этом отмахиваться тоже не стоит. Это хороший пример того, что безопасность цепочки поставок живет не только в мире внедрения вредоноса в обновления. Когда говорят цепочка поставок, все вспоминают SolarWinds или историю с Trust Wallet в декабре 2025. Здесь сценарий другой, но неприятный по своему. Временные тестовые окружения подрядчиков тоже могут стать источником шума и проблем, даже если внутри нет настоящих данных. Во-первых, репутация. Хакер легко выдает тестовую базу за боевую, пока компания собирает факты, новость уже улетела и живет собственной жизнью. Во вторых, разведка. Даже фейковые данные могут подсветить архитектуру, названия таблиц, формат API, подходы к интеграциям. Это полезный интеллект для следующей попытки. В третьих, банальная бесхозность. Если подрядчик не удалил тестовый проект после завершения работ, это превращается в забытый сервер, который никто не патчит и не мониторит, а значит он рано или поздно будет найден.

Критичность для NordVPN: Низкая (боевое окружение не затронут, клиентские данные в безопасности). Критичность для индустрии: Средняя.

Это не взлом, а компрометация песочницы потенциального подрядчика. Но кейс показывает, что даже временные тестовые среды у вендоров требуют того же уровня контроля, что и собственные dev-серверы: жесткие SLA на удаление после завершения проекта, аудит безопасности подрядчика, использование watermark-данных для отслеживания утечек.

Хакер 1011 взломал муляж, но заголовок получился громкий. Для NordVPN это урок про управление сторонними подрядчиками, для индустрии - напоминание, что в безопасности цепочек поставок нет несущественных элементов.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.