Независимый исследователь Бреннан Браун обнаружил на GitHub масштабную кампанию по распространению вредоносного кода. Началось всё с подозрительного ответвления приложения Triton для macOS, но расследование вскрыло сотни аналогичных репозиториев, созданных по единому шаблону. Кампания активна прямо сейчас, новые репозитории появляются в течение последних суток.

Схема проста: злоумышленники копируют настоящий проект с открытым кодом и подменяют все ссылки для скачивания. Вместо оригинальной программы пользователь получает архив с вредоносным кодом. Исходники при этом остаются нетронутыми, подмена затрагивает только описание репозитория.

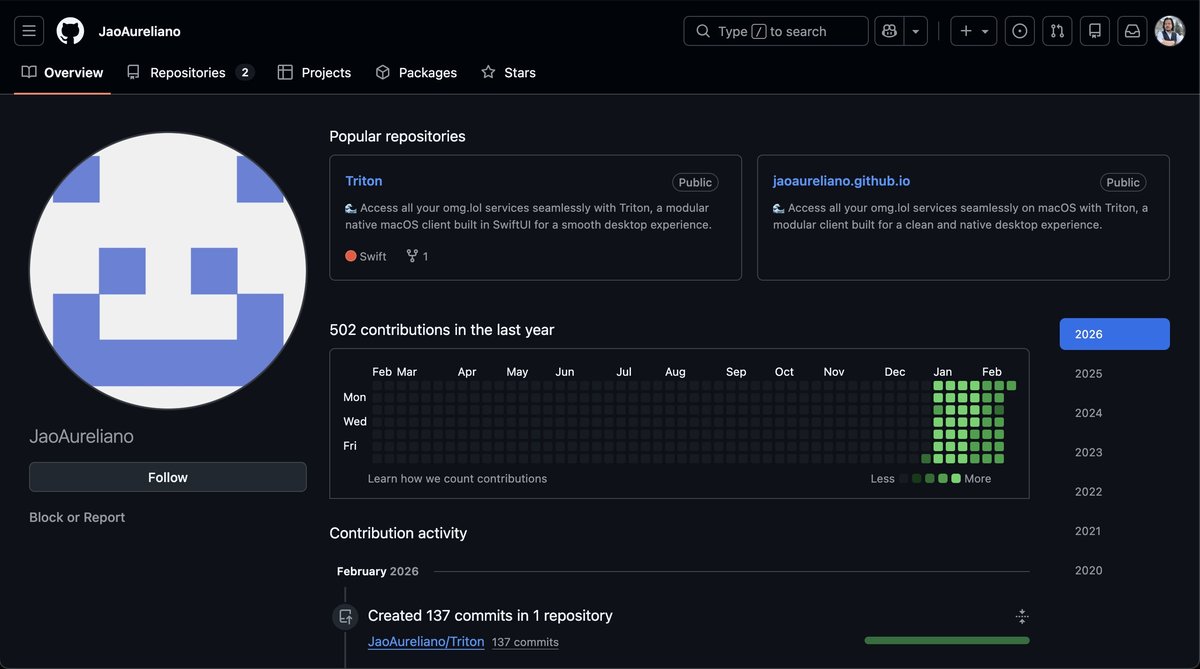

Поддельные репозитории легко узнать, если знать, что искать. Заголовки описаний пестрят смайликами, ссылка на скачивание повторяется десятки раз по всему тексту. Сами ссылки ведут на архивы, спрятанные в нетипичных каталогах исходного кода. У каждого подставного аккаунта ровно два репозитория: копия чужого проекта и персональная страница. История правок раздута задним числом, чтобы аккаунт выглядел давно существующим.

Анализ вредоносного файла показал многоступенчатую схему заражения. Сначала запускается командный скрипт, разворачивающий среду LuaJIT, встраиваемого компилятора Lua. Вредонос проверяет, не работает ли он в отладчике или виртуальной машине, и при обнаружении анализа уходит в сон. Затем начинается сбор данных: криптовалютные кошельки, пароли из браузеров, токены облачных сервисов. Связь с управляющим сервером замаскирована под обращения к доменам Microsoft Office. На момент публикации вредонос обнаруживали лишь 12 из 66 движков на VirusTotal.

Браун предполагает, что кампания может быть автоматизирована с помощью агентов на основе искусственного интеллекта, например, OpenClaw. Единообразие шаблонов, массовость и скорость создания репозиториев указывают на участие ботов.

Эта кампания, далеко не единственная. Параллельно на GitHub действуют Shai-Hulud (заражённые npm-пакеты, более 25 тысяч затронутых репозиториев), WebRAT (поддельные эксплойты для начинающих исследователей) и PyStoreRAT (спящие аккаунты с полезными инструментами). Платформа проверяет код на известные сигнатуры, но не анализирует логику проектов, замаскированный код проходит без замечаний.

Реакция платформы оказалась вялой. Браун сообщил о находке через официальную форму, но спустя часы репозитории оставались на месте. GitHub уведомил исследователя о «повышенной нагрузке» и задержках в обработке обращений.

Читайте также

Более 260 тысяч пользователей Chrome установили поддельные AI-расширения: новая волна атак после VK Styles

Google закрыла первую уязвимость нулевого дня в Chrome за 2026 год, она уже использовалась в атаках