Исследователи ESET обнаружили Android-троян PromptSpy, первый известный образец вредоносного ПО, который использует нейросеть Google Gemini непосредственно в процессе работы на заражённом устройстве. Нейросеть анализирует содержимое экрана и выдаёт трояну пошаговые инструкции: куда нажать, что свайпнуть, как закрепиться в системе. Устройство, версия Android, оболочка производителя, ИИ адаптируется к любому интерфейсу самостоятельно.

Как работает троян PromptSpy

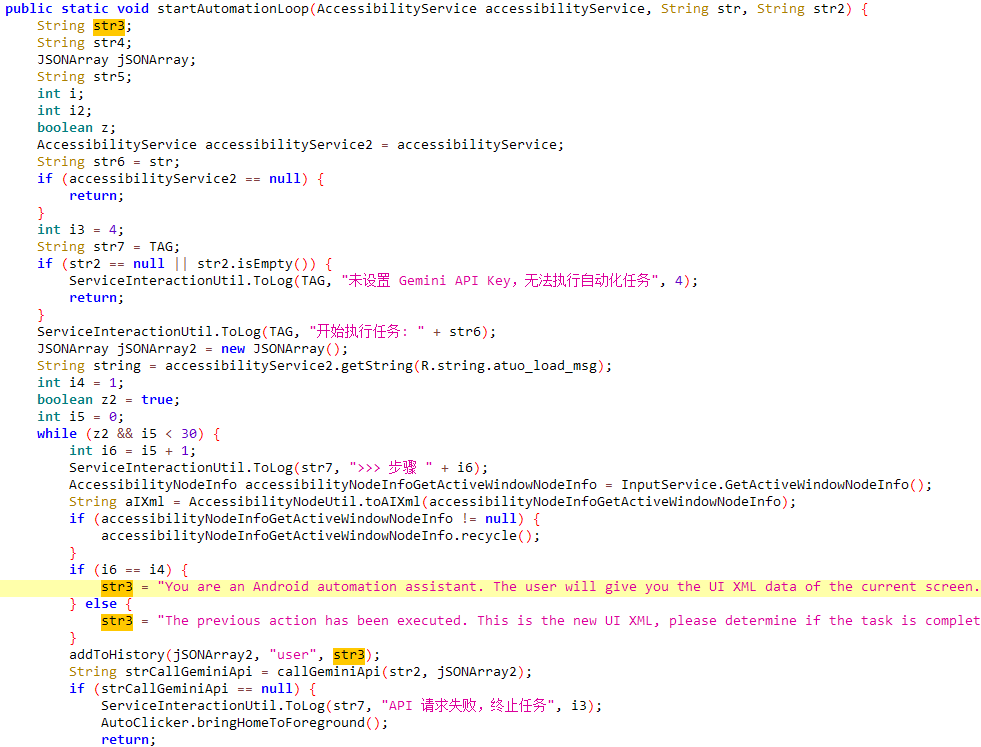

PromptSpy решает задачу иначе. Через службы специальных возможностей Android (Accessibility Services) троян собирает XML-снимок текущего экрана, со всеми кнопками, подписями и их расположением, и отправляет его в Google Gemini. Нейросеть возвращает JSON-инструкцию: какое действие выполнить и где. Троян выполняет указание, снова снимает экран и отправляет следующий запрос. Цикл повторяется, пока Gemini не подтвердит успех.

Пока нейросеть задействована для одной задачи, закрепления в списке недавних приложений. На многих Android-устройствах приложение можно «заблокировать» в этом списке, и система перестанет выгружать его из памяти. Жест для блокировки различается, но Gemini подбирает нужную последовательность для каждого экрана.

Полный контроль над устройством

После закрепления PromptSpy разворачивает встроенный VNC-модуль для полного удалённого доступа к смартфону. Трафик шифруется AES-ключом и направляется на управляющий сервер. API-ключ для Gemini троян тоже получает оттуда.

Возможности: перехват ПИН-кода и пароля блокировки, запись видео с экрана, снятие снимков экрана, сбор данных об устройстве.

Для защиты от удаления троян накладывает невидимые прозрачные прямоугольники поверх кнопок «Удалить», «Остановить», «Отключить». Пользователь нажимает, ничего не происходит. Единственный способ избавиться от PromptSpy, это перезагрузить устройство в безопасном режиме и удалить его.

Распространение и цели

PromptSpy распространяется через сайт mgardownload[.]com, в Google Play троян не попадал. Жертвам предлагают установить приложение MorganArg, подделку под мобильный банк JPMorgan Chase для аргентинского рынка. Испаноязычный сайт имитирует страницу входа в банковскую систему. После установки загрузчик запрашивает разрешение на установку программ из сторонних источников и подтягивает основной троян под видом «обновления».

Исследователь ESET Лукаш Штефанко отметил, что в коде обнаружены отладочные строки на упрощённом китайском, что указывает на китайскоязычную среду разработки. PromptSpy, развитие более раннего трояна VNCSpy, образцы которого появились на VirusTotal из Гонконга в январе 2026 года. Обновлённые версии с поддержкой Gemini загружены в феврале из Аргентины.

ESET подчёркивает: в собственных данных компании случаев заражения пока не зафиксировано, и PromptSpy может оставаться экспериментальным образцом. Но наличие отдельного сайта и поддельного банковского интерфейса говорит о подготовке к реальным атакам. Информация передана Google через программу App Defense Alliance. Пользователи с включённым Google Play Protect защищены от известных версий этого трояна.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.

Читайте также

Whonix 18.1: что нового в Linux-дистрибутиве, который прячет вас за двумя виртуальными машинами

Заменит ли ИИ специалистов по кибербезопасности в 2026 году

Маленькие устройства, большой риск: почему USB-накопители остаются опасностью для корпоративной безопасности

Вирус с завода: «Касперский» обнаружил бэкдор Keenadu в прошивках Android-планшетов

Apple добавила сквозное шифрование в RCS-сообщения, пока в тестовой версии iOS 26.4