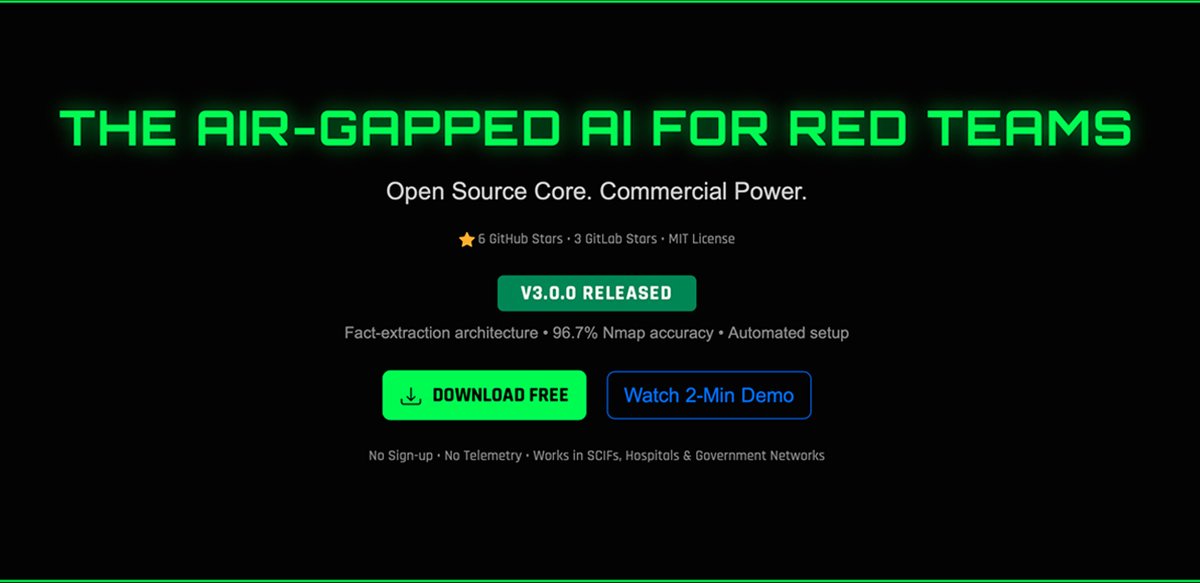

В сообществе безопасности появился любопытный инструмент для тех, кто работает с данными, которые нельзя уносить в облако. Независимый разработчик под ником Glass-Ant-6041 выложил в открытый доступ Syd - локальный ИИ-помощник для пентестеров и команд безопасности. Главное отличие от привычных чат-ботов в том, что Syd работает на компьютере пользователя и не отправляет содержимое отчетов, сканов и других материалов во внешние сервисы. Для проектов с жесткими требованиями к конфиденциальности это не приятный бонус, а базовая необходимость.

В реальных проверках часто всплывают сети, где интернет либо запрещен, либо строго ограничен. Такие изолированные контуры используют в критической инфраструктуре, в банках, на производстве и в организациях, где любые выгрузки наружу считаются нарушением договора или внутренней политики. И здесь возникает типичная боль: данные есть, инструментов много, времени мало, а спросить совет у облачного ИИ нельзя, потому что нельзя отправлять туда чужие логи и результаты сканирования.

ИИ-помощник Syd пытается закрыть именно эту нишу. Он интегрируется с популярными утилитами, берет их результаты и превращает в структуру, по которой можно задавать вопросы человеческим языком. В описании проекта упоминаются BloodHound для анализа связей и прав в Active Directory и Nmap для инвентаризации сервисов. В разработке заявлена поддержка Volatility 3 для анализа дампов памяти. Идея не в том, чтобы заменить эти инструменты, а в том, чтобы быстрее понять, что в данных важно, где узкие места и какие цепочки выглядят наиболее рискованными.

Техническая часть выглядит без сюрпризов. В качестве модели используется Qwen 2.5 14B. Приложение написано на Python, заявлена поддержка Windows, macOS и Linux. По ресурсам проект ориентируется на 16 ГБ оперативной памяти, видеокарта не обязательна, но ускоряет работу, если она есть. Отдельно подчеркивается, что телеметрии нет и ничего не уходит наружу.

Самая интересная деталь, которую автор выделяет отдельно, это слой проверки ответов. В таких помощниках главная проблема не только в скорости, но и в уверенном тоне при ошибке. Разработчик утверждает, что Syd пытается отсеивать галлюцинации: если модель ссылается на пользователя, хост или CVE, которых нет в загруженных данных, ответ должен быть отклонен с пояснением.

Проект пока небольшой. По словам автора, у него около 60 скачиваний с GitHub, и в комментариях обсуждают очевидные вопросы: узкий набор поддерживаемых источников, сравнение с локальными сборками через Ollama и похожими возможностями в коммерческих продуктах, а также ожидания рынка по лицензированию без подписок. В планах на первый квартал 2026 разработчик упоминает корреляцию данных между инструментами, чтобы результаты из разных источников дополняли друг друга, и возможное расширение интеграций.

В более широком смысле Syd хорошо показывает тренд 2026 года: ИИ становится не генератором текста, а помощником по анализу, особенно там, где важнее всего контроль над данными. И если такие инструменты будут развиваться в сторону качества и проверяемости, они могут стать нормой для работы в закрытых контурах, где облако просто не вариант.

Читайте также

Swarmer и скрытый реестр: новый инструмент для невидимого закрепления в Windows

ИИ против хакеров: 0-day уязвимости в React и Node.js найдены искусственным интеллектом

AI взломал AI: уязвимость в Clawdbot найдена за 1,5 часа (RCE через один клик)