Исследователи из malwr-analysis зафиксировали новую серию целевых фишинговых атак, где операторы Tycoon 2FA массово регистрируют домены в зоне .contractors и используют их для кражи учётных данных Gmail и Microsoft 365. Кампания сочетает продвинутый антианализ, многоступенчатую социнженерию и классический Adversary‑in‑the‑Middle‑подход, позволяющий обходить MFA.

Как работает схема: от ICANN‑письма до подмены входа

Сценарии приманок варьируются: «подтвердить e‑mail для ICANN», «доступ к документам», «безопасность учётной записи». В свежем кейсе злоумышленники имитируют уведомление ICANN о необходимости подтвердить контактный адрес владельца домена, иначе возможна приостановка работы почты. Ссылка в письме визуально выглядит «официально», но ведёт на инфраструктуру злоумышленников, причём e‑mail жертвы вшит прямо в путь URL, это классический признак таргетированного фишинга и трекинга.

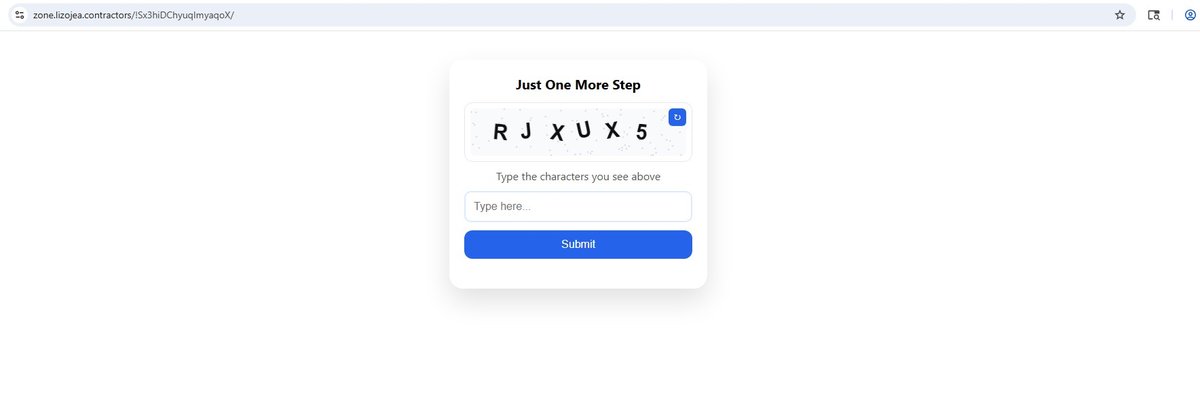

Дальше жертву не сразу ведут на фальшивый логин, а прогоняют через поддельную CAPTCHA / “подтвердите, что вы человек”. Эта ступень решает сразу две задачи:

- режет автоматический анализ (sandbox/URL‑сканеры часто не доходят до финальной сцены);

- отсекает «некликающий» трафик и повышает шанс, что до логина дойдёт настоящий пользователь.

После прохождения CAPTCHA пользователь попадает на очень правдоподобную страницу входа Gmail или Microsoft 365/Outlook с точным копированием интерфейса, предзаполненным e‑mail и многошаговым MFA‑флоу. Дальнейшая логика соответствует известному для Tycoon 2FA сценарию AiTM: комплект собирает логин/пароль и перехватывает одноразовые коды/подтверждения, чтобы затем использовать их для входа уже на настоящие сервисы Google или Microsoft.

Почему это именно Tycoon 2FA

Автор разбора атрибутирует кампанию Tycoon 2FA с высокой степенью уверенности на основе набора характерных признаков в HTML/JS:

- многоуровневая антианализ логика: проверка инструментов разработчика, тайминговый детект дебаггера, мгновенный редирект или остановка при попытке анализа страницы;

- использование зашифрованных и сжатых рантайм‑лоадеров на клиенте, характерных для последних версий набора Tycoon;

- с поддержкой MFA: фишинговые логин‑страницы заведомо поддерживают сценарии с двухфакторной аутентификацией, плавно проводя пользователя через несколько шагов и перехватывая подтверждения;

- единые шаблоны обфускации и поведение на стороне клиента для Gmail и M365‑страниц, что указывает на один и тот же PhaaS‑фреймворк.

Tycoon 2FA - один из самых продвинутых и массовых phishing‑as‑a‑service‑наборов, появившийся в 2023 году и специализирующийся на обходе MFA для Microsoft 365 и Gmail через Adversary‑in‑the‑Middle‑прокси и кражу сессионных cookie.

Почему именно .contractors и что с инфраструктурой

Ключевая особенность текущей волны, это агрессивное использование доменов в зоне .contractors с рандомизированными субдоменами и длинными путями. В выборке malwr-analysis встречаются, например:

datacenter.lonaihoo.contractors/...- фишинговые страницы под Outlook;cdnedge.kirosoo.contractors/...- Gmail‑варианты;- отдельные

.contractors‑домены с безвредными страницами (IDE, CDN и т.п.), используемые как декой.

Общие признаки:

- домены зарегистрированы совсем недавно, в том числе 7 и 14 января 2026 года;

- URL включают e‑mail жертвы в путь (персонализация и трекинг);

- при обнаружении анализа или некорректном выполнении логики инфраструктура подсовывает маскирующие лендинги (шаблоны Finquick, Flowguide, Desio Copilot и др.), вместо банальной ошибки.

Кроме .contractors, исследователь отмечает и другие доменные зоны (включая .ceo, .digital, .biz.id, .biz.pl, .ru.com, .my.id, .icu и др.), но все они обслуживают тот же Tycoon 2FA‑флоу для Microsoft 365/Outlook. Это говорит не об изолированных эпизодах, а о координированной кампании с широкой инфраструктурой.

Масштаб и эволюция кампании

Авторы подчёркивают, что список доменов и URL, приведённый в анализе, отражает лишь часть активности, видимой через URLScan и связанные артефакты. С учётом публичных данных других вендоров Tycoon 2FA уже фигурировал в десятках тысяч инцидентов и активно продаётся как сервис через Telegram и подпольные каналы.

Характерные черты текущей волны:

- CAPTCHA‑гейтинг как обязательный этап перед рендерингом фишингового логина;

- широкое использование анализ‑детекта и редиректов на безвредный контент;

- прицельная работа по почтовым аккаунтам Google/Microsoft c учётом MFA;

- быстрая ротация доменов и путей, регистрация новых кластеров TLD (в т.ч.

.contractors).

Исследователи отдельно отмечают, что такая инфраструктура позволяет операторам Tycoon 2FA значительно удлинять «жизнь» своих доменов: при сканировании или ручной проверке можно легко попасть на легитимно выглядящую decoy‑страницу и не увидеть реальный фишинг.