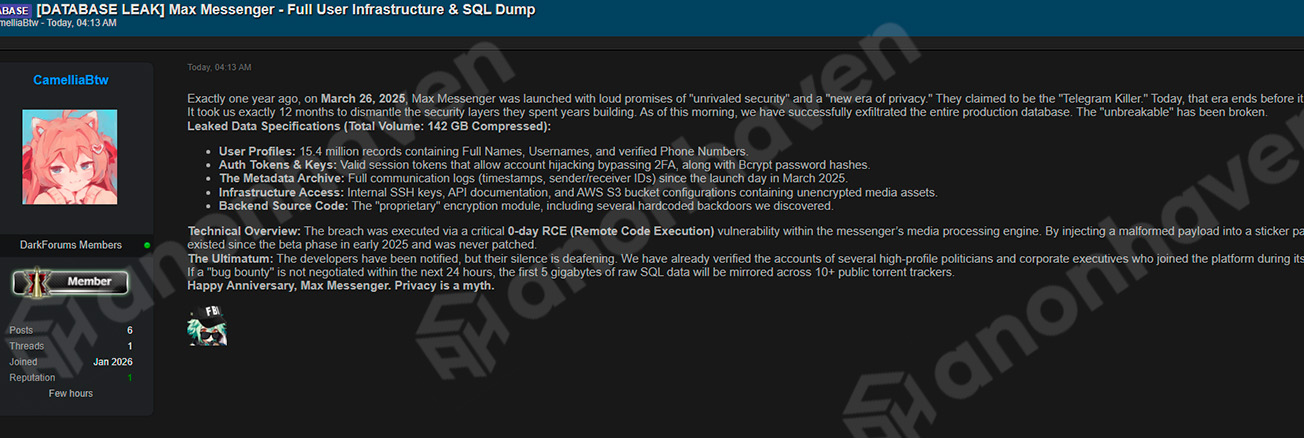

На теневых площадках пользователь под ником CamelliaBtw заявил, что получил полный контроль над инфраструктурой сервиса мессенджера MAX и вынес данные пользователей. Автор поста подает это как символический удар ровно через год после запуска, намекая на рекламный образ Max как Telegram убийца и мессенджера новой эры приватности с непревзойденной безопасностью.

Важно сразу зафиксировать статус этой истории. На момент публикации это именно заявление злоумышленника, а не подтвержденный инцидент со стороны компании или независимых расследователей. Но набор озвученных деталей выглядит достаточно конкретным, чтобы к нему относиться как к потенциальному сигналу о серьезной компрометации.

Что именно заявляет хакер

По словам автора, в украденном массиве около 15.4 миллионов записей о пользователях. Там якобы есть полные имена, никнеймы и подтвержденные номера телефонов. Помимо этого, заявлено о наличии валидных сессионных токенов. Если это правда, то такие токены могут дать захват аккаунтов без классического ввода кода и, как утверждается в посте, с обходом 2FA. Также упоминаются Bcrypt-хэши паролей.

Дальше список становится еще неприятнее. CamelliaBtw пишет о полной выгрузке логов коммуникаций, включая временные метки и идентификаторы отправителя и получателя. Это уже не просто профили, а карта активности. Отдельно заявлены внутренние SSH-ключи, документация по API и конфигурации AWS S3 бакетов, где якобы лежат незашифрованные медиа-ассеты. Плюс самое тяжелое обвинение: доступ к исходному коду бэкенда и к тому, что автор называет проприетарным модулем шифрования, в котором якобы есть несколько захардкоженных бэкдоров.

По версии злоумышленника, вход был получен через критическую 0-day уязвимость удаленного выполнения кода в движке обработки медиа. В качестве точки внедрения упоминается метадата файла со стикерпаком: якобы туда встроили поврежденную полезную нагрузку, которая дала устойчивый доступ. В посте также приводится таймлайн: группировка утверждает, что потратила 12 месяцев на взлом уровней безопасности, а сама уязвимость существовала еще с бета-версии в начале 2025 года и никогда не была исправлена.

Есть и дополнительный слой давления. CamelliaBtw утверждает, что в данных присутствуют верифицированные аккаунты ряда известных политиков и корпоративных руководителей, которые пришли на платформу на волне прошлогоднего хайпа вокруг безопасности. А затем добавляет угрозу публикации: первые 5 гигабайт сырого SQL будут размножены более чем на 10 публичных торрент-трекеров в течение 24 часов.

Почему это выглядит опасно даже на уровне заявления

Даже если отбросить половину громких утверждений, комбинация из подтвержденных телефонов, имен, логов общения и токенов сессий это идеальный набор для последующих атак. Фишинг и социальная инженерия становятся дешевле и точнее, потому что злоумышленник знает, как вы подписаны, к каким контактам привязаны и как выглядит ваша привычная активность. Если реально утекли S3-конфигурации и незашифрованные медиа, это означает риск массового распространения приватного контента. А если правда про исходники и внутренние ключи, то речь уже о компрометации цепочки доверия, где восстановление может требовать не косметических правок, а полной смены инфраструктуры и процедур.

Это уже второе громкое заявление о компрометации мессенджера Max. В октябре 2025 года другой хакер под ником Titusko25357 заявлял о взломе 46.2 миллионов записей, но компания опровергла эту утечку, назвав данные фейковыми и не связанными с реальной инфраструктурой. Новое заявление от CamelliaBtw содержит более детальное техническое описание и иной набор данных.

Пока мессенджер Max не дал публичного развернутого ответа, эту историю нельзя считать подтвержденной. Но игнорировать ее тоже сложно, потому что заявлен слишком широкий охват: 15.4 миллиона записей и признаки полного доступа к бэкенду. В таких случаях обычно решает не паника, а холодная проверка фактов и скорость реакции компании.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.