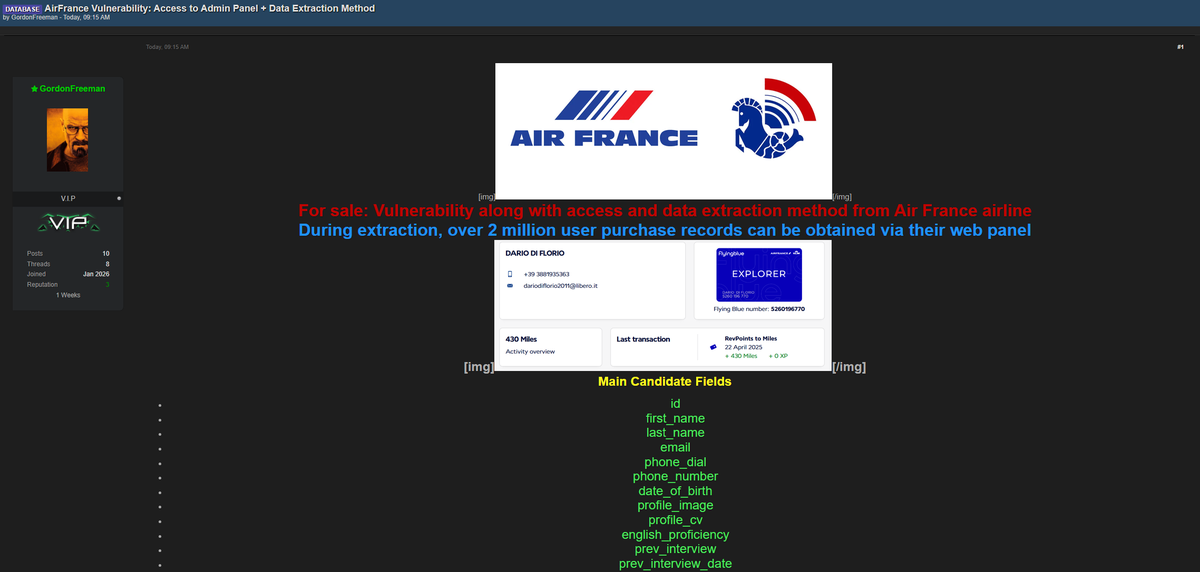

На теневом форуме пользователь с ником GordonFreeman выставил на продажу критическую уязвимость в инфраструктуре Air France. Пользователь утверждает, что найденная им брешь в веб-панели управления позволяет выгрузить более 2 миллионов записей.

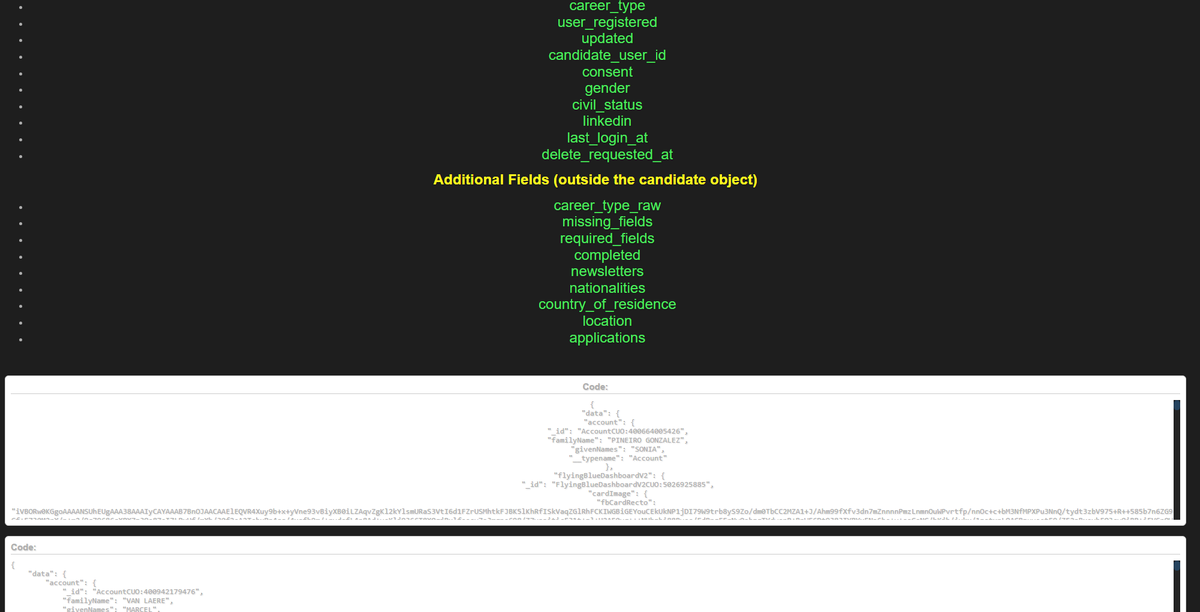

Анализ опубликованных хакером скриншотов показывает крайне необычную структуру данных, указывающую на компрометацию платформы, объединяющей данные клиентов и кандидатов на работу. В списке полей фигурируют:

- Личные данные: Имена, телефоны, email, даты рождения, ссылки на LinkedIn.

- HR-информация: Ссылки на резюме (profile_cv), даты интервью (prev_interview_date), уровень английского языка (english_proficiency).

- Служебные метки: candidate_user_id, applications (заявки).

Однако утечка не ограничивается соискателями. В представленных образцах JSON-кода (дампах) отчетливо видны данные программы лояльности Flying Blue:

- Номера участников.

- Объекты flyingBlueDashboardV2.

- Изображения карт лояльности, закодированные в формат Base64).

- Реальные имена и корпоративные email-адреса пользователей (на скриншотах видны записи, относящиеся к сотрудникам морских компаний и частным лицам).

Судя по всему, хакер нашел уязвимость в модуле рекрутинга Air France, который имеет избыточные права доступа или прямую интеграцию с основной базой данных клиентов Flying Blue. Это ставит под угрозу не только тех, кто искал работу в авиакомпании, но и обычных пассажиров. Учитывая наличие детальной информации (вплоть до дат собеседований и CV), утечка представляет собой золотую жилу для фишинговых атак и социальной инженерии.