25 января 2026 года протокол SwapNet, интегрированный в DEX-агрегатор Matcha Meta, стал целью атаки. По оценкам разных аналитиков, ущерб составил от $13,3 млн до $16,8 млн. CertiK оценивает потери в $13,3 млн, PeckShield говорит о $16,8 млн. На блокчейне Base злоумышленник конвертировал около $10,5 млн в USDC в примерно 3,6 тысячи ETH и затем начал перегонять средства через мост Base–Ethereum, что усложняет отслеживание и попытки заморозки.

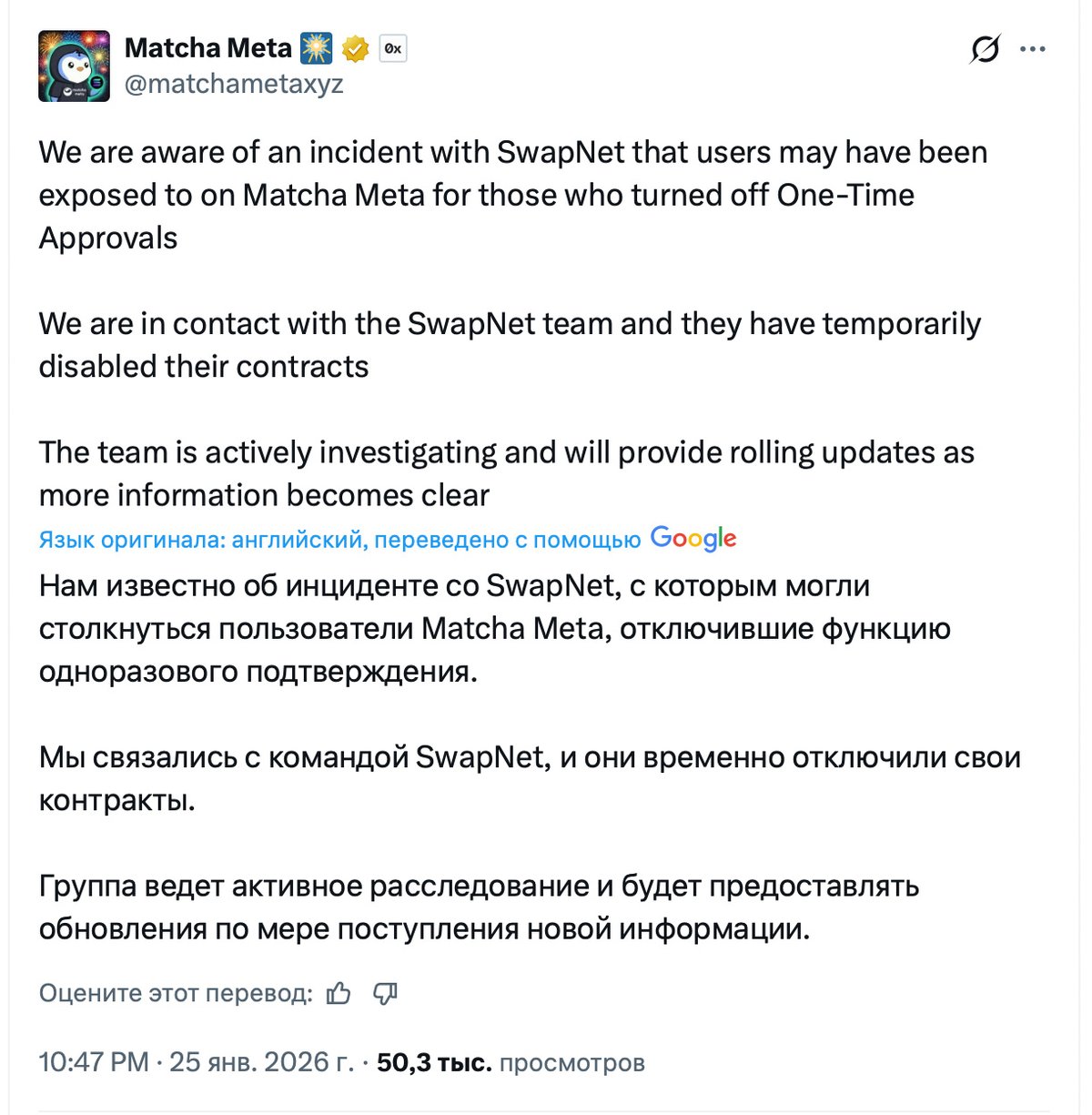

Matcha Meta сразу уточнила, что проблема была не в ее инфраструктуре, а в одном из ключевых маршрутизаторов SwapNet. Тем не менее компания предупредила пользователей о зоне риска и дала понятную рекомендацию, которая в DeFi звучит банально, но часто игнорируется: проверьте и отзовите выданные разрешения.

Прежде всего пострадали те, кто взаимодействовал с SwapNet и выдавал контрактам расширенные разрешения на доступ к токенам. Matcha Meta отдельно указала на пользователей, которые отключили функцию One-Time Approvals. Это механизм, который ограничивает разрешение одним действием или одной операцией. Когда его отключают, пользователи чаще оставляют неограниченные одобрения, и контракт получает постоянный доступ к токенам.

В обычный день это выглядит как удобство: не нужно каждый раз подтверждать. В день, когда контракт скомпрометирован, это становится прямым каналом для кражи. Именно в этом месте техническая ошибка в протоколе превращается в массовый финансовый ущерб для пользователей.

CertiK описала причину инцидента как возможность произвольного вызова функции в контракте SwapNet, что позволило атакующему выполнять неавторизованные действия и выводить средства, на которые у контракта были разрешения. Команда SwapNet временно отключила контракты на время расследования. Matcha Meta призвала пользователей немедленно отозвать разрешения у маршрутизаторного контракта SwapNet. Адрес назван публично: 0x616000e384Ef1C2B52f5f3A88D57a3B64F23757e.

На момент публикации полного отчета о причине уязвимости и сценариях компенсации не было. Этот вакуум почти всегда усиливает раздражение сообщества: люди хотят не только понять, как именно произошла кража, но и что будет дальше, кто берет ответственность и будет ли механизм возврата.

Инцидент вписывается в неприятный фон. Всего двумя неделями ранее другой протокол, Truebit, потерял $26 млн из-за ошибки в логике цены токена TRU. Хакер смог создать большое количество токенов почти бесплатно и вывести стоимость через пул ликвидности, после чего цена TRU рухнула на 99%. Сюжеты разные, но общая точка одна: ошибка в смарт-контракте быстро превращается в деньги, потому что исполнение автоматическое, а исправление всегда опаздывает.

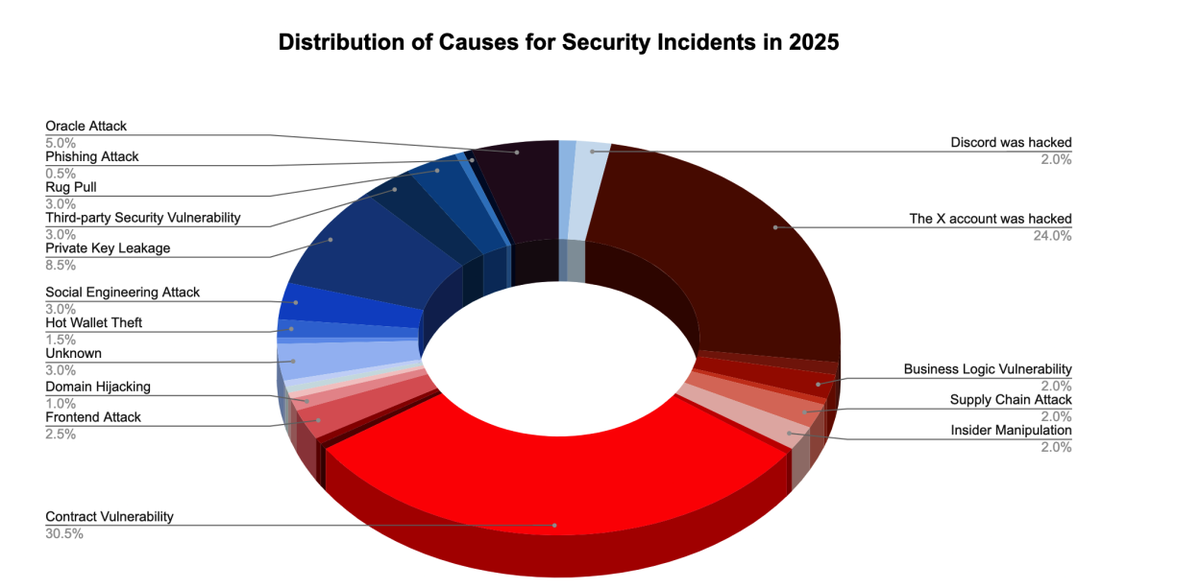

SlowMist в отчете за 2025 год отмечала, что ошибки в коде смарт-контрактов стали причиной 56 инцидентов, то есть 30,5% всех атак на криптопротоколы за год. На втором месте компрометированные аккаунты, 24%. Это статистика, которая звучит скучно, но она объясняет, почему рынок снова и снова возвращается к одному и тому же вопросу: качество кода и контроль разрешений важнее маркетинга.

Есть еще одна деталь, которая вызвала споры в этот раз. После инцидента блокчейн-аналитик ZachXBT обратил внимание, что эмитент USDC, компания Circle, технически могла бы заморозить часть украденных средств. По его оценке около $3 млн оставались на адресе, который подпадает под механизм черного списка USDC. Однако спустя примерно десять часов после атаки блокировка не была применена. Это вызвало волну критики в адрес Circle: от нее ожидали более быстрой реакции в ситуации, где каждая минута решает, успеют ли активы уйти дальше по цепочке.

В более широком смысле история снова возвращает к базовой гигиене DeFi. Неограниченные разрешения остаются одной из самых дорогих привычек пользователей. One-Time Approvals выглядят как лишнее подтверждение, пока все работает. Но именно они уменьшают радиус поражения, если контракт или маршрутизатор оказывается уязвимым.