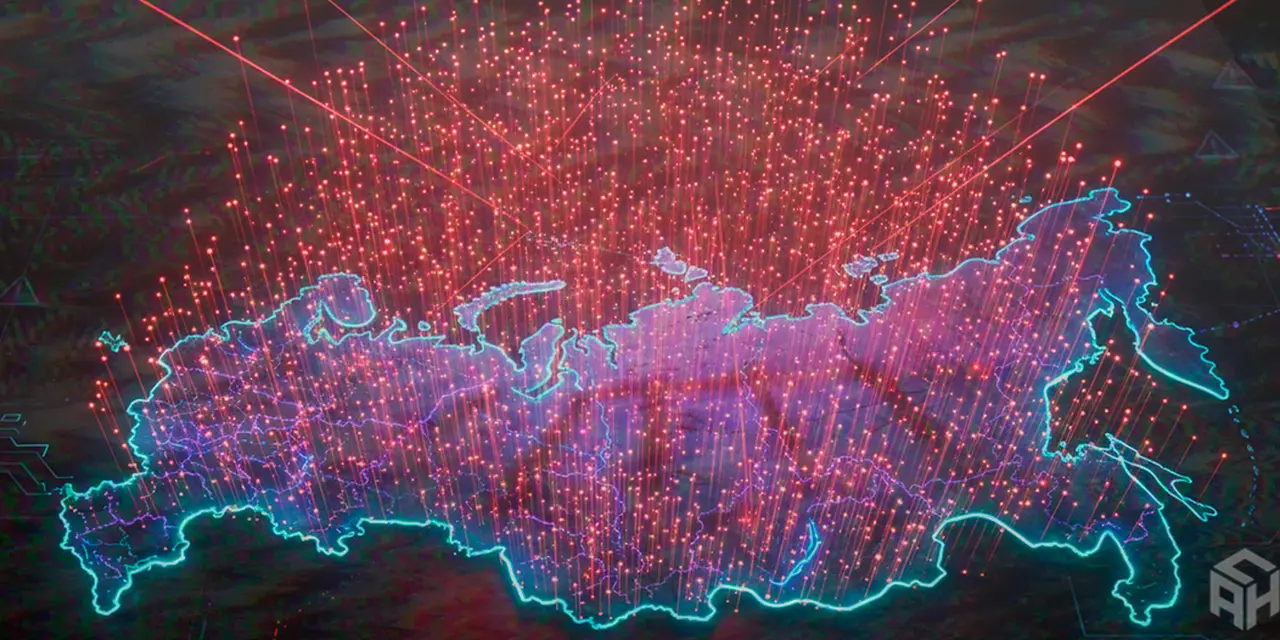

Число коротких «зондирующих» DDoS-атак на российский бизнес выросло в 10 000 раз всего за год. В мае 2025 их зафиксировали более 450 тысяч, хотя год назад таких инцидентов было всего 44. Статистика StormWall подтверждает: разведка перед кибератакой стала повседневностью.

Сами по себе такие атаки почти незаметны. Это не масштабные волны, парализующие сервис, а аккуратные «пристрелки» - короткие всплески трафика по HTTP/HTTPS, которые для системы выглядят как действия обычных пользователей. Обычно всё длится не больше 15 минут. Фильтры часто молчат, WAF их пропускает, а компания ничего не замечает. Тем временем злоумышленники изучают защиту, подбирают параметры и ищут слабые места.

Зондирующие атаки уже стали первой фазой большинства серьёзных DDoS-кампаний. По статистике, 65% масштабных атак начинаются именно с таких тестов. Игнорировать их - значит дать время врагу подготовиться. А последствия классические: простой сервисов, компрометация API, финансовые потери и репутационный ущерб. Особенно это касается e-commerce, доставки, онлайн-игр и любых сервисов с высокой нагрузкой.

Признаки зондирования заметны тем, кто смотрит глубже. Краткие всплески нагрузки, необычные пики в логах, нестабильность API или админки, ограниченный пул IP-адресов — всё это повод насторожиться. Эксперты предупреждают: современный DDoS стал умным и быстрым. Сокращение времени атаки - не уменьшение угрозы, а новый подход к подготовке.

Вывод очевиден. Мониторинг и анализ трафика, проверка работы защитных систем, настройка лимитов и поведенческих фильтров, это базовые меры. Но если инфраструктура не готова к точечным разведкам, полноценная атака это лишь вопрос времени. Сегодня DDoS - это не хаотичные попытки «завалить» сайт, а спланированная разведка и быстрые удары.

Рост числа зондирующих атак, рост общей активности, снижение продолжительности - всё это указывает на новый тренд. Киберпреступники повышают точность и скорость. Компании, которые этого не учитывают, остаются слепыми в момент, когда противник уже целится.