Исследователи iVerify обнаружили новую коммерческую шпионскую платформу ZeroDayRAT, которая открыто продаётся в Telegram. Платформа даёт покупателю полный удалённый доступ к устройствам на Android и iOS, от трансляции камеры в реальном времени до кражи банковских данных и криптовалюты. По оценке аналитиков, это готовый набор для тотального взлома мобильного устройства, ранее доступный только на уровне государственных структур.

Первая активность ZeroDayRAT зафиксирована 2 февраля 2026 года. Разработчик ведёт в Telegram отдельные каналы для продаж, технической поддержки и обновлений. Стоимость полного доступа — $2 000. По словам Дэниела Келли, исследователя угроз iVerify, эта цена выводит продукт за рамки массового скриптового рынка, но остаётся доступной для финансово мотивированных злоумышленников, частных детективов и корпоративных шпионов.

Как устроена платформа ZeroDayRAT

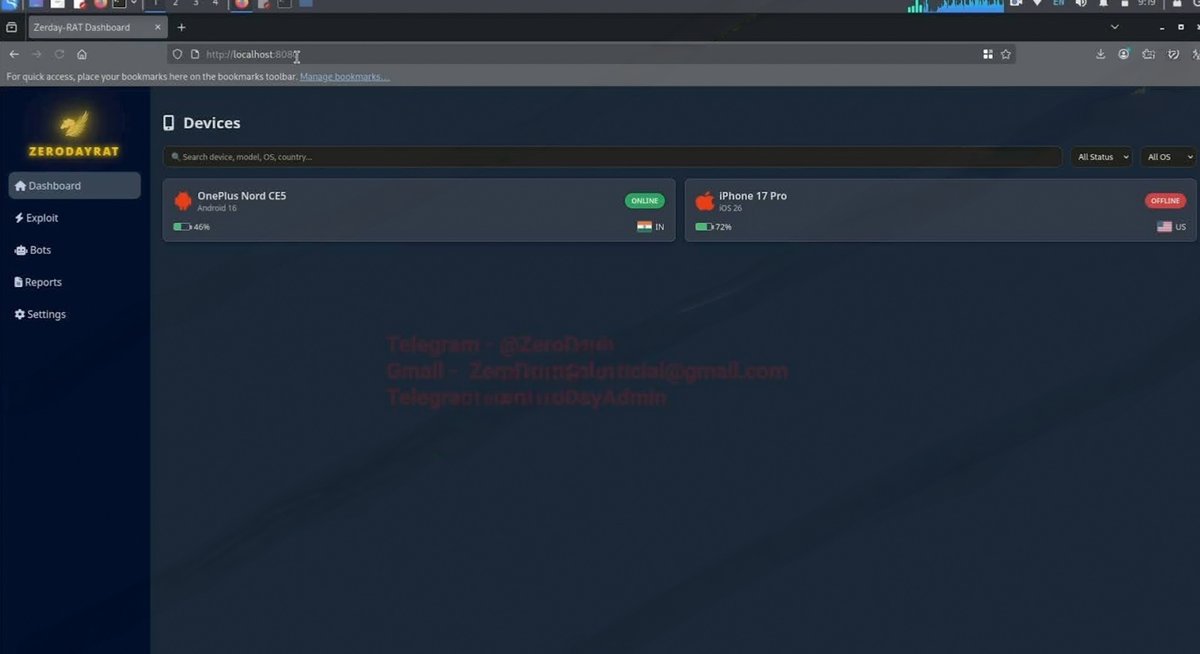

ZeroDayRAT работает по модели MaaS (Malware-as-a-Service, вредоносное ПО как услуга). Покупатель получает веб-панель управления и билдер — генератор вредоносных файлов, которые связываются с его собственным сервером. Техническая квалификация не требуется. Заражение начинается с доставки вредоносного файла: APK для Android или payload для iOS. Основной канал смишинг (SMS-фишинг): жертва получает сообщение со ссылкой, переходит по ней, скачивает приложение, которое выглядит легитимным, и устанавливает его. Фишинговые письма, поддельные магазины приложений и ссылки в WhatsApp или Telegram также используются для распространения.

Платформа заявляет совместимость с Android 5–16 и iOS вплоть до версии 26, включая iPhone 17 Pro. Независимая проверка поддержки iOS пока не проведена — iVerify отмечает, что эта часть требует дополнительной валидации.

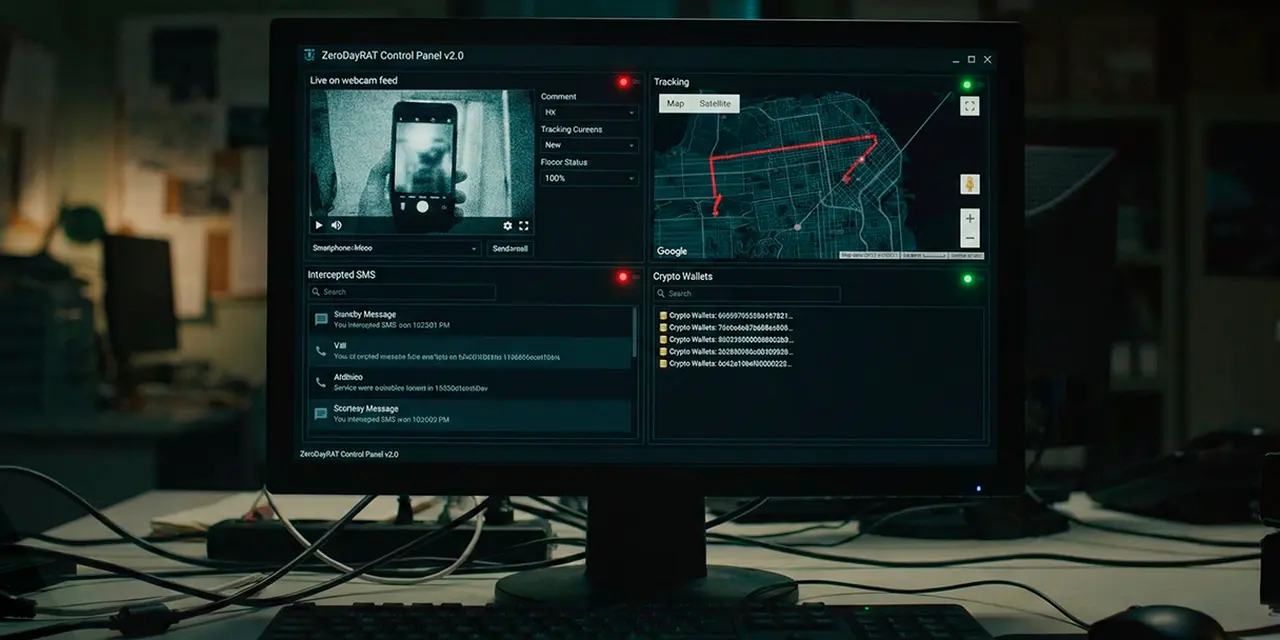

Панель управления: профилирование жертвы за секунды

После заражения оператор видит веб-панель с полной картиной устройства. На одном экране отображаются модель телефона, версия ОС, уровень заряда, страна, данные SIM-карты и оператора, номера при двух SIM, статистика использования приложений по времени, лента последних действий и предварительный просмотр SMS.

Экран даёт полный профиль жертвы, с кем общается, какие приложения использует чаще всего, когда активна и в какой сети находится. Прокрутка вниз раскрывает перехваченные сообщения от банковских сервисов, операторов и личных контактов.

Отдельные вкладки панели дают доступ к дополнительным потокам данных:

- GPS-трекинг. Координаты выводятся на встроенную карту Google Maps с полной историей перемещений. Оператор видит не только текущее местоположение, но и маршруты за прошлые дни.

- Уведомления. Перехватываются все уведомления: название приложения, заголовок, содержимое, метка времени. WhatsApp, Instagram, Telegram, YouTube, пропущенные звонки, системные события — без открытия каких-либо приложений на устройстве жертвы.

- Аккаунты. Панель перечисляет все зарегистрированные на устройстве учётные записи: Google, WhatsApp, Instagram, Facebook, Telegram, Amazon, Flipkart, PhonePe, Paytm, Spotify — с привязанными адресами электронной почты и логинами. Это готовый набор данных для захвата аккаунтов или целевой социальной инженерии.

- SMS. Полный поиск по входящим сообщениям, перехват одноразовых кодов (OTP) от банков и платформ, а также возможность отправлять SMS с номера жертвы. Двухфакторная аутентификация на основе SMS фактически теряет смысл.

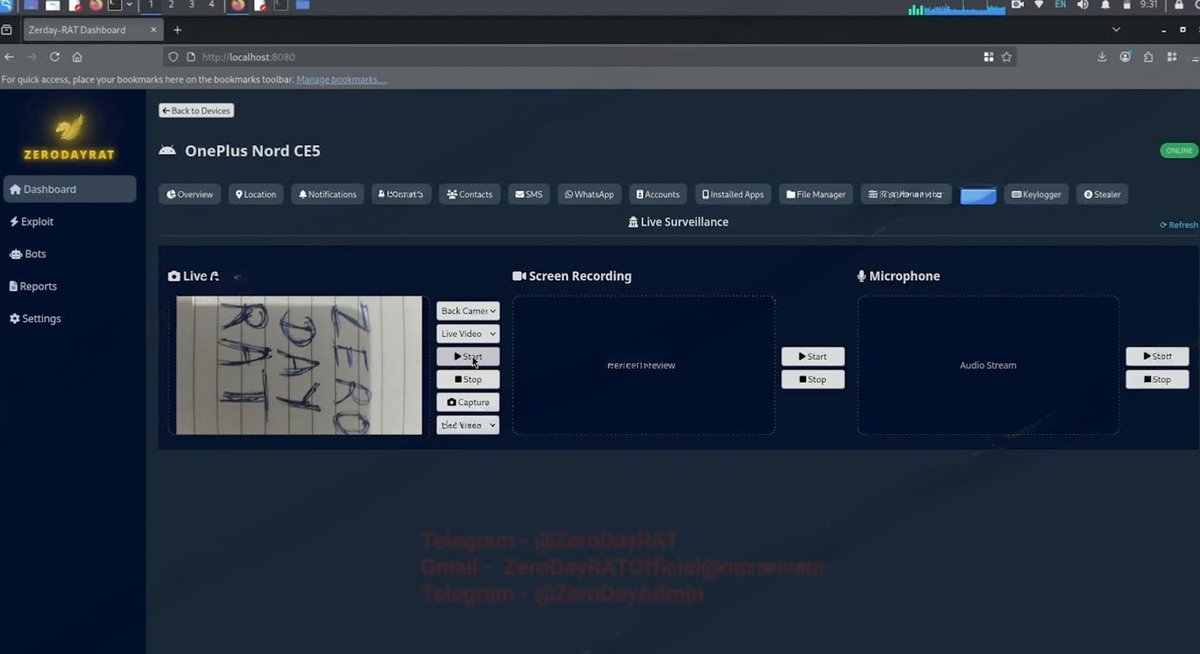

Слежка в реальном времени

Всё перечисленное, это пассивный сбор данных. Вкладка Surveillance (Наблюдение) переводит контроль на новый уровень.

Оператор может включить переднюю или заднюю камеру устройства и получить видеопоток в реальном времени. Параллельно доступны запись экрана и прямой доступ к микрофону. В сочетании с GPS-трекингом это означает, что злоумышленник одновременно видит, слышит и отслеживает местоположение жертвы.

Встроенный кейлоггер фиксирует каждое действие с точностью до миллисекунд: нажатия клавиш, жесты, биометрические разблокировки, запуски приложений. На правой части панели отображается предварительный просмотр экрана в реальном времени — злоумышленник видит, что происходит на экране, и одновременно читает всё, что жертва вводит.

Кража денег: криптовалюта и банковские счета

ZeroDayRAT включает два модуля прямого финансового хищения:

- Модуль кражи криптовалюты. Сканирует устройство на наличие кошельков MetaMask, Trust Wallet, Binance и Coinbase. Регистрирует идентификаторы кошельков и балансы. Главный механизм — подмена адресов в буфере обмена: когда жертва копирует адрес кошелька для перевода, ZeroDayRAT подставляет адрес злоумышленника. Подмена работает непрерывно, и хищение происходит при каждой попытке отправить средства.

- Модуль кражи банковских данных. Атакует мобильные банковские приложения, UPI-платформы (PhonePe, Google Pay), а также Apple Pay и PayPal. Использует overlay‑атаки (наложение поддельного интерфейса поверх реального приложения для перехвата учётных данных). Модуль крадёт логины и пароли, а не инициирует переводы напрямую. Как отмечает Келли, к моменту, когда несанкционированные входы отражаются в банковских записях, ущерб уже нанесён.

Оба модуля работают из одной панели, оператор атакует и криптовалютные активы, и традиционные банковские счета.

Кто стоит за ZeroDayRAT и почему его сложно заблокировать

Установить разработчика крайне затруднительно. Инструмент рекламируется на пяти языках: португальском, русском, китайском, испанском и английском. Исследователи наблюдали сообщения на китайском, использование российского домена и жертв в Индии — ни одна деталь не складывается в единую картину.

По мнению Келли, это намеренная дезинформация для затруднения атрибуции. Централизованного сервера для изъятия нет: каждый покупатель разворачивает собственную инфраструктуру. Telegram-канал продаж — единственная видимая точка, но даже его блокировка не решает проблемы: разработчики создают новый канал, а покупатели, уже получившие инструмент, продолжают атаки независимо.

Читайте также: Заменит ли ИИ специалистов по кибербезопасности в 2026 году

Дэниел Келли характеризует ZeroDayRAT как классический сталкерский софт. Потенциальные жертвы зависят от того, кто именно покупает инструмент: журналисты, активисты, жертвы домашнего насилия, сотрудники компаний со слабыми политиками BYOD (Bring Your Own Device — использование личных устройств на работе).

Для организаций заражённое устройство сотрудника, это путь к краже учётных данных, захвату аккаунтов и утечке корпоративных данных. Для частных лиц — полная потеря приватности и прямые финансовые потери.

Обнаружение угроз уровня ZeroDayRAT требует мобильных EDR-решений (Обнаружение и реагирование на угрозы конечных устройств), выходящих за рамки стандартного управления устройствами, с поддержкой анализа на устройстве, мобильной криминалистики и автоматического реагирования.

Не устанавливайте приложения из непроверенных источников. Основной способ заражения — вредоносный APK, доставленный через SMS, мессенджер или поддельный магазин приложений. Используйте только Google Play и App Store.

Не переходите по ссылкам из SMS от неизвестных отправителей. Смишинг, главный канал атаки ZeroDayRAT. Если сообщение создаёт ощущение срочности и содержит ссылку то это признак атаки.

Проверьте разрешения приложений. Обратите внимание на приложения с доступом к «Специальным возможностям» (Accessibility), уведомлениям, SMS и правам администратора устройства. Отзовите доступ, если приложение не нуждается в нём для нормальной работы.

Откажитесь от SMS для двухфакторной аутентификации (2FA). ZeroDayRAT перехватывает одноразовые коды. Переходите на аппаратные ключи (YubiKey, Titan) или приложения-аутентификаторы.

Включите усиленную защиту. На iOS активируйте «Режим блокировки», а на Android — «Программу расширенной защиты» (Advanced Protection Program). Эти режимы ограничиваютустановку непроверенных приложений и сужают область, доступную для атак.

Следите за аномалиями. Необъяснимый разряд аккумулятора, появление незнакомых приложений, запросы на необычные разрешения — повод для проверки. При обоснованном подозрении — сохраните индикаторы (скриншоты подозрительных приложений, SMS-приманки, URL-адреса) и выполните полный сброс к заводским настройкам.