Т-Технологии (материнская компания Т-Банка) увеличили максимальную выплату за обнаружение критических уязвимостей в своей экосистеме до 10 миллионов рублей. Об этом сообщили «Ведомости» 18 февраля. Речь идёт не об отдельных багах, а о реализации полноценных «критических сценариев», таких как проникновение во внутренние системы, получение привилегированного доступа в инфраструктуре или внедрение кода в цепочку релизов продуктов.

Причина повышения парадоксальная. По данным компании, за два года существования программы кибериспытаний ни одному исследователю не удалось реализовать полноценный «недопустимый сценарий» и проникнуть в банковскую систему. «Такие шаги важны для тестирования безопасности финтеха», прокомментировал Николай Исламов, специалист по кибербезопасности Т-Банка.

Как менялись ставки

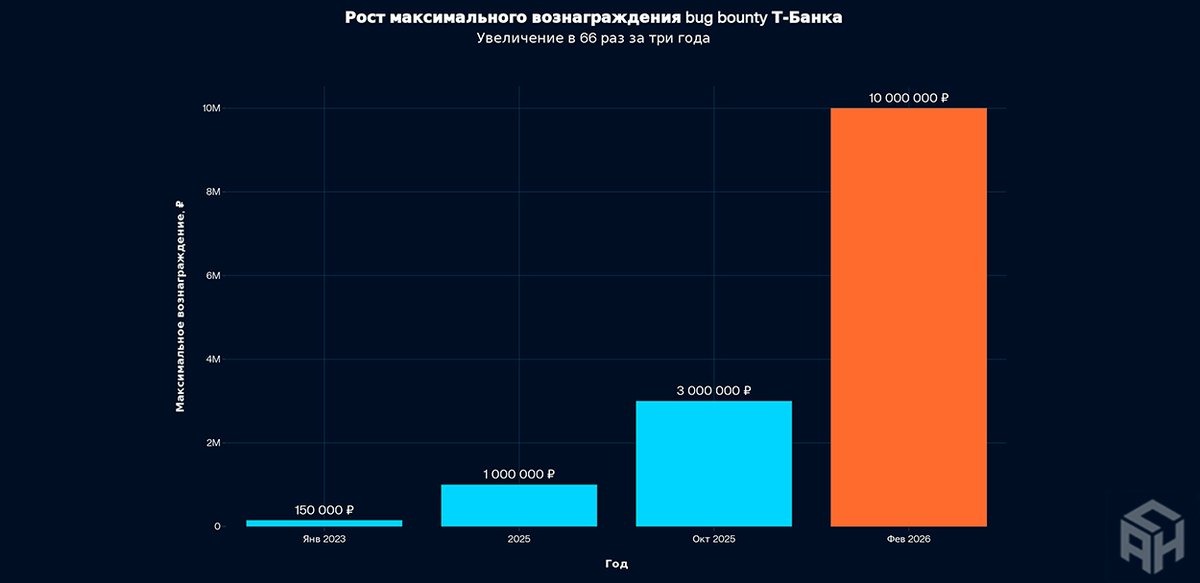

Путь от скромных выплат к десяти миллионам, история трёх лет. В январе 2023 Тинькофф (ныне Т-Банк) запустил публичную программу Bug Bounty на платформе BI.ZONE Bug Bounty с максимальным вознаграждением 150 тысяч рублей. Участвовать могли исследователи из России и стран ЕАЭС, а область тестирования покрывала сайты и мобильные приложения основных сервисов, банк, инвестиции, страхование.

Читайте также: Рынок кибербезопасности в России приближается к триллиону. За счёт чего растёт отрасль и где её пределы

К 2025 году максимальная выплата выросла до 1 миллиона рублей за критическую уязвимость, шестикратный рост за два года, связанный с расширением периметра экосистемы.

Принципиальный сдвиг произошёл в октябре 2025, когда руководитель департамента информационной безопасности Т-Банка Дмитрий Гадарь объявил на конференции «Финополис» о запуске программы кибериспытаний. Это формат нового типа: вознаграждение платится не за найденную техническую уязвимость, а за реализацию сценария, который проверяет реальную устойчивость экосистемы. Тогда потолок составил 3 миллиона рублей за «недопустимое событие» и от 100 тысяч до 1,5 млн рублей за промежуточные этапы. Вектор атак не ограничивался: разрешалось искать слабые места в мобильных приложениях, API, бизнес-логике и интеграциях с партнёрами.

Одновременно в Т-Банке сформировали собственное подразделение Red Team, внутреннюю команду, которая регулярно тестирует устойчивость инфраструктуры и выявляет слабые места в системе безопасности.

Читайте также: Как хакеры взламывают пароли и что с этим делать

Теперь, в феврале 2026, планка поднялась до 10 миллионов, более чем трёхкратный рост относительно прошлогоднего максимума и 67-кратный по сравнению со стартом программы.

Российский рынок Bug Bounty

Сумма в 10 млн рублей, одна из самых высоких на российском рынке. До сих пор такой потолок устанавливала только Positive Technologies, запустившая в конце 2022 года программу bug bounty «нового типа» с вознаграждением 10 млн рублей за хищение денег со счетов компании. В 2025 году Positive Technologies удвоила ставку до 60 млн рублей (по данным Standoff Bug Bounty). Однако для финансового сектора, где атака на инфраструктуру может затронуть миллионы клиентов и реальные денежные средства, планка Т-Технологий, прецедент. Для сравнения: VK за десять лет работы программы выплатила исследователям более 236 млн рублей суммарно. Wildberries и Ozon предлагают до 500 тысяч — 1 миллиона рублей. HeadHunter недавно вышел на Standoff Bug Bounty с максимумом 500 тысяч. «Инфосистемы Джет» в феврале 2026 запустили кибериспытания с потолком 1,5 млн рублей за критический сценарий.

| Компания | Макс. выплата | Формат |

|---|---|---|

| Т-Технологии | 10 млн руб. | Кибериспытания |

| Positive Technologies | 60 млн руб.(2025 год) | Кибериспытания |

| VK | Без фиксированного макс. (Bounty Pass) | Bug Bounty |

| Wildberries | 1 млн руб. | Bug Bounty |

| HeadHunter | 500 тыс. руб. | Bug Bounty |

| «Инфосистемы Джет» | 1,5 млн руб. | Кибериспытания |

Российский рынок кибериспытаний в целом набирает обороты: по итогам 2025 года на платформе Standoff Bug Bounty суммарные выплаты превысили 42 млн рублей, 61% принятых отчётов по кибериспытаниям относились к критическому и высокому уровням опасности, на 30% больше, чем в традиционных программах Bug Bounty.

Что стоит за формулировкой «критический сценарий»

Программа кибериспытаний Т-Технологий определяет «недопустимые события», сценарии, реализация которых означала бы реальную угрозу для бизнеса. По данным, озвученным Гадарем на «Финополисе», к ним относятся:

- Несанкционированный доступ к внутренним сервисам компании.

- Закрепление на сервере базы данных от привилегированной учётной записи.

- Внедрение кода в цепочку релизов продуктов.

- Обход механизмов защиты и мониторинга.

То, что ни одному исследователю за два года не удалось реализовать ни один из этих сценариев, может говорить о двух вещах: либо защита Т-Банка действительно выстроена на высоком уровне, либо вознаграждение до последнего момента было недостаточным, чтобы привлечь исследователей с квалификацией, необходимой для атак такой сложности. Повышение до 10 млн рублей, попытка проверить второе предположение.

В российском финтехе это важный сигнал: когда компания повышает вознаграждение именно потому, что никто не смог её взломать, она фактически приглашает рынок доказать, что её защита не так хороша, как кажется. Это более зрелый подход к безопасности, чем формальный аудит «для галочки».