На GitHub появился проект, который может изменить работу пентестеров или как минимум здорово её усложнить. Zen-AI-Pentest — это фреймворк с открытым кодом, который передаёт полный цикл тестирования на проникновение в руки ИИ-агента. От разведки до написания отчёта. Без участия человека.

Разработал его пользователь под псевдонимом SHAdd0WTAka, при помощи ИИ-ассистентов Kimi AI (Moonshot AI) и Grok (xAI). Проект молодой: первый стабильный релиз вышел 31 января 2026 года, на GitHub пока 132 звезды и 17 форков.

Разбираемся, что умеет этот инструмент, где он даёт сбой и стоит ли вообще доверять ИИ взлом своей инфраструктуры.

Как это работает: ИИ-агент вместо пентестера

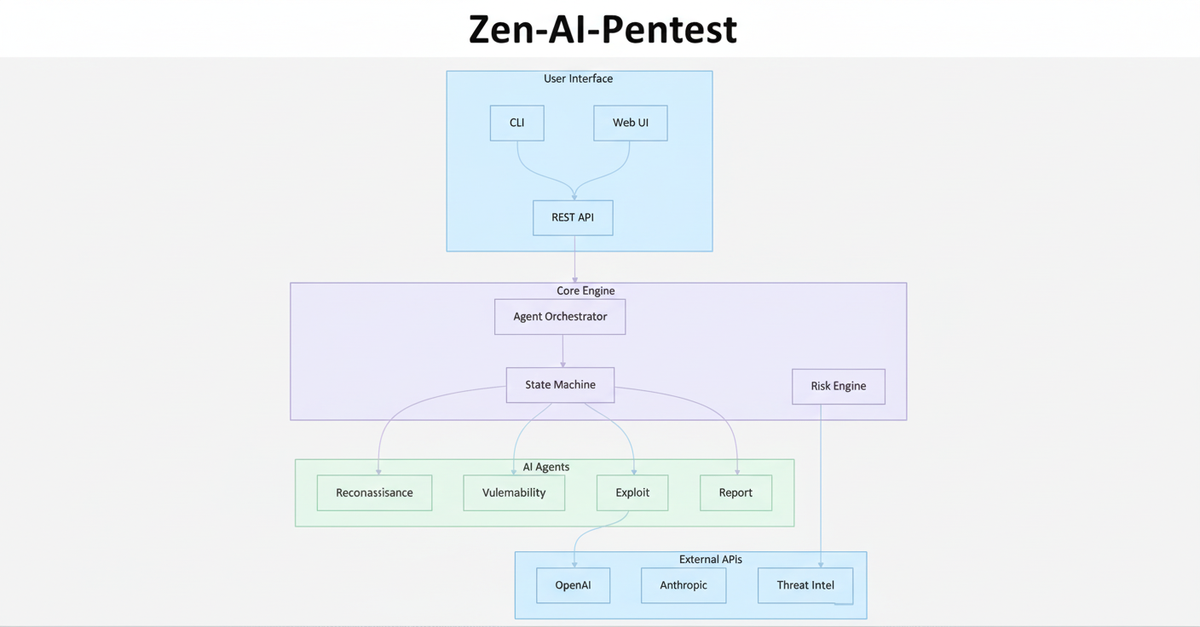

Zen-AI-Pentest, это не просто обёртка над Nmap с приставкой «ИИ». Это попытка воспроизвести мышление специалиста по безопасности через архитектуру ReAct, цикл: рассуждение → действие → наблюдение → рефлексия.

Вот как это выглядит на практике:

- Вы даёте агенту задачу: «Протестируй веб-приложение по адресу

example.com». - ИИ планирует последовательность действий: сначала сканирование портов, потом поиск уязвимостей, затем попытка эксплуатации.

- Агент выбирает инструмент (например, Nmap), запускает его, анализирует вывод.

- На основе результатов решает, что делать дальше: углубиться в найденную уязвимость или переключиться на другой вектор атаки.

- Цикл повторяется до завершения всех фаз тестирования.

У агента есть кратковременная и долговременная память. Он накапливает контекст по мере работы и использует ранее собранную информацию для принятия следующих решений. По сути, это конечный автомат с состояниями: ожидание → планирование → выполнение → наблюдение → рефлексия → завершение.

В качестве «мозга» используются коммерческие языковые модели, поддерживаются API OpenAI и Anthropic. Какую именно модель выбрать, решает пользователь. Это важный момент, к которому мы ещё вернёмся.

Арсенал: 20+ инструментов под управлением ИИ

Zen-AI-Pentest не изобретает собственные сканеры. Он управляет теми инструментами, которые пентестеры и так используют каждый день. Список внушительный:

- Сетевое сканирование: Nmap, Masscan, Scapy, Tshark.

- Веб-приложения: Burp Suite, SQLMap, Gobuster, OWASP ZAP, Nuclei.

- Эксплуатация: Metasploit Framework, SearchSploit, ExploitDB.

- Подбор паролей: Hydra, Hashcat.

- Разведка: Amass, TheHarvester, собственный модуль перебора поддоменов.

- Active Directory: BloodHound, CrackMapExec, Responder.

- Беспроводные сети: Aircrack-ng.

Всего более 20 инструментов. Агент сам выбирает, какой из них запустить на каждом этапе. Работать с ними можно через командную строку, REST API или веб-интерфейс.

Но самая интересная часть, это система специализированных агентов. Их одиннадцать, и каждый заточен под свою область:

- Разведка

- Поиск уязвимостей

- Эксплуатация

- Составление отчёта

- Аудит

- Социальная инженерия

- Сетевое тестирование

- Мобильные приложения

- Работа с командой атакующих (Red Team)

- Промышленные системы управления (АСУ ТП)

- Облачная инфраструктура и криптография

Вместо одного универсального помощника фреймворк разделяет работу между профильными персонами. Каждая оптимизирована под свою задачу.

Не просто список уязвимостей: система оценки рисков

Zen-AI-Pentest не выдаёт сотни строк с пометкой «возможно, что-то есть». Фреймворк пропускает результаты через несколько фильтров:

- Фильтрация ложных срабатываний: математический метод, который снижает шум в отчёте.

- Оценка по шкалам CVSS и EPSS: стандартные метрики для определения критичности уязвимостей.

- Расчёт влияния на бизнес: агент пытается понять, какие последствия будет иметь эксплуатация каждой находки.

- Голосование нескольких моделей: чтобы снизить вероятность ошибок, результаты проверяют разные ИИ-модели.

Идея в том, чтобы итоговый отчёт содержал конкретные, проверенные находки, а не мусор из автоматических сканеров.

Читайте также: Заменит ли ИИ специалистов по кибербезопасности в 2026 году

Ещё одна интересная особенность, это изолированная проверка эксплуатируемости. Агент не пытается взломать живую систему наугад. Вместо этого он создаёт Docker-контейнер с копией уязвимой среды и проводит пробную атаку там. Заявлено четыре уровня безопасности, сбор доказательств (скриншоты, HTTP-запросы, PCAP-дампы) и цепочка хранения улик. Для профессионального пентеста, по итогам которого пишется отчёт заказчику, эти детали критичны.

Интеграция в CI/CD: пентест в каждом коммите

Для команд разработки фреймворк предлагает встраивание в процессы непрерывной интеграции. Работает с GitHub Actions, GitLab CI и Jenkins. Результаты выдаются в форматах JSON, JUnit XML и SARIF, последний используется GitHub для отображения находок безопасности прямо в интерфейсе репозитория.

Настроены оповещения через Slack, электронную почту и подключение к системам управления задачами вроде JIRA. В теории это позволяет встроить автоматический пентест в пайплайн разработки, каждый коммит будет проверяться на уязвимости без участия человека.

Из необычного, это встроенная система сравнительного тестирования. Zen-AI-Pentest можно запустить против учебных целей (Hack The Box, OWASP WebGoat, DVWA) и сопоставить результаты с PentestGPT, AutoPentest и ручным тестированием. Измеряются время обнаружения, покрытие и доля ложных срабатываний. Для проекта с открытым кодом это редкость, обычно авторы избегают прямых сравнений.

Что настораживает

Зрелость проекта под вопросом

132 звезды на GitHub. Единственный разработчик (при помощи ИИ-ассистентов). Первый стабильный релиз вышел две недели назад. В файле CONTRIBUTORS.md буквально написано: «No entries yet — be the first!» то есть сторонних контрибьюторов пока нет.

Для инструмента, который заявляет 11 специализированных агентов, четырёхуровневую систему безопасности и интеграцию с облаками трёх крупнейших провайдеров, это вызывает вопросы. Амбициозная документация, это хорошо, но между описанием архитектуры и работающим продуктом может быть дистанция.

Зависимость от коммерческих моделей

Все решения агент принимает через API OpenAI или Anthropic. Это не бесплатно: при интенсивном тестировании расходы на вызовы модели могут быть заметными.

Но главное, данные разведки отправляются на серверы сторонних компаний. IP-адреса, найденные уязвимости, конфигурации серверов, всё это уходит в OpenAI или Anthropic. Для организации, которая проводит тестирование своей инфраструктуры, это может быть неприемлемо с точки зрения политики безопасности.

Безопасность самого инструмента

В репозитории есть файл SECURITY_ALERT_KEY_EXPOSED.md, судя по названию, как минимум один инцидент с утечкой ключей уже был. Проект использует анализ кода через CodeQL и поддерживает рабочие процессы безопасности, но для инструмента наступательной безопасности любой подобный инцидент, повод для дополнительной проверки перед использованием.

Правовые риски

Фреймворк объединяет Metasploit, SQLMap, инструменты подбора паролей и средства эксплуатации. Использование против систем без письменного разрешения владельца, уголовное преступление в большинстве юрисдикций.

Автор об этом предупреждает. Но автономный агент, принимающий решения самостоятельно, создаёт дополнительный риск: он может выйти за рамки согласованного объёма тестирования. Именно поэтому в фреймворке предусмотрен режим участия человека в принятии решений, и при работе с реальными системами его определённо стоит включать.

Контекст рынка: не первый, но самый амбициозный

Zen-AI-Pentest, не первый проект в этой нише. PentestGPT, опубликованный на конференции USENIX Security 2024, академически обоснованный фреймворк с научной статьёй. AutoPentest, ещё один конкурент.

Но Zen-AI-Pentest выделяется широтой заявленных возможностей: встроенная система сравнительного тестирования, изолированная проверка эксплуатируемости, 11 персон, интеграция с CI/CD. Если хотя бы половина из этого работает как описано, проект заслуживает внимания.

Вердикт: пробовать или подождать?

Для экспериментов и обучения, это уже интересно. Zen-AI-Pentest можно запустить против учебных площадок (Hack The Box, DVWA) и посмотреть, как ИИ-агент справляется с задачами, на которые у человека уходят часы.

Для производственного использования, рано. Проект слишком молодой, единственный разработчик, зависимость от сторонних API и вопросы к безопасности самого инструмента. Но добавить в закладки стоит: план на 2026 год включает веб-панель управления на React, интеграцию с SIEM-системами, мобильные приложения и автономные возможности для SOC (центров реагирования на инциденты).

Если хотите быть в курсе развития, следите за репозиторием. Это один из тех проектов, которые либо станут стандартом индустрии, либо тихо исчезнут через полгода. Время покажет.